Table des matières

Le noyau Windows relie le matériel de votre PC au système d’exploitation. Sa sécurité par défaut rend extrêmement difficile pour les logiciels malveillants de pénétrer. Pourtant, un nouveau type de menaces de contournement de Kaslr exploite les loldrivers et le cache pour contourner les autorisations d’accès de niveau supérieur. Bien qu’ils ciblent les systèmes plus anciens, ces attaques se sont récemment révélées avoir un impact sur Windows 11 24H2, exposant la mémoire du noyau. Voici comment combler ces lacunes de sécurité du dernier mile.

Pourquoi les menaces de contournement de Kaslr nécessitent votre attention

Le noyau Windows contrôle l’accès aux ressources système comme la mémoire, le processeur et les appareils connectés. Pour le protéger, Windows utilise la randomisation de mise en page de l’espace d’adresse du noyau (KASLR), qui randomise les emplacements de mémoire. Le contourner est très difficile, ce qui rend plus difficile pour les logiciels malveillants au niveau du noyau.

Cependant, en juin 2025, un conducteur compatible HVCI, ENEIO64.SYS, a été utilisé pour contourner Kaslr sur Windows 11 24h2. ENIOS64.SYS fait partie de la catégorie de vie du terrain (loldrivers) qui peut être compromis avec ce qu’on appelle une méthode de «talon faible».

En cela, les auteurs de logiciels malveillants utilisent des conjectures et une analyse de mémoire pour découvrir l’adresse mémoire de base de votre PC. Le contournement du noyau est une passerelle vers des attaques réelles, et les défis de détection indiquent un niveau élevé de gravité de la menace.

Vous pouvez rechercher de tels pilotes dans le dossier System32. Si vous ne les trouvez pas, c’est un bon signe car cela signifie que ces pilotes n’ont pas été installés ou ont été supprimés.

Un autre exploit utilisé en mai 2025 a utilisé des horaires de cache pour contourner l’ensemble du mécanisme de sécurité Kaslr. Ici, les attaquants ont mesuré les délais d’accès aux adresses du noyau potentielles dans une plage «0xFFF», sans nécessiter d’autorisations telles que Sedebugprivilege.

Bien sûr, ce canal latéral attaque principalement les systèmes Windows 10 ciblés et les versions Windows 11 plus anciennes (21H2, 22H2, 23H2). C’est pourquoi nous recommandons aux utilisateurs de Windows 11 de migrer vers 24h2 ou plus. Si vous êtes confronté à des problèmes de maintien de compatibilité 24H2, nous avons essayé et testé des correctifs que vous pouvez utiliser pour mettre à niveau en douceur.

Obtenez un onglet sur Loldrivers pour empêcher les menaces de contournement de Kaslr

Depuis Windows 11 24h2, la sécurité du noyau s’est encore renforcée avec Sedebugprivilege. Pourtant, en 2025, les auteurs de logiciels malveillants ont commencé à exploiter les techniques de contournement KASLR via Loldrivers pour accéder à la version 24H2 de Windows 11.

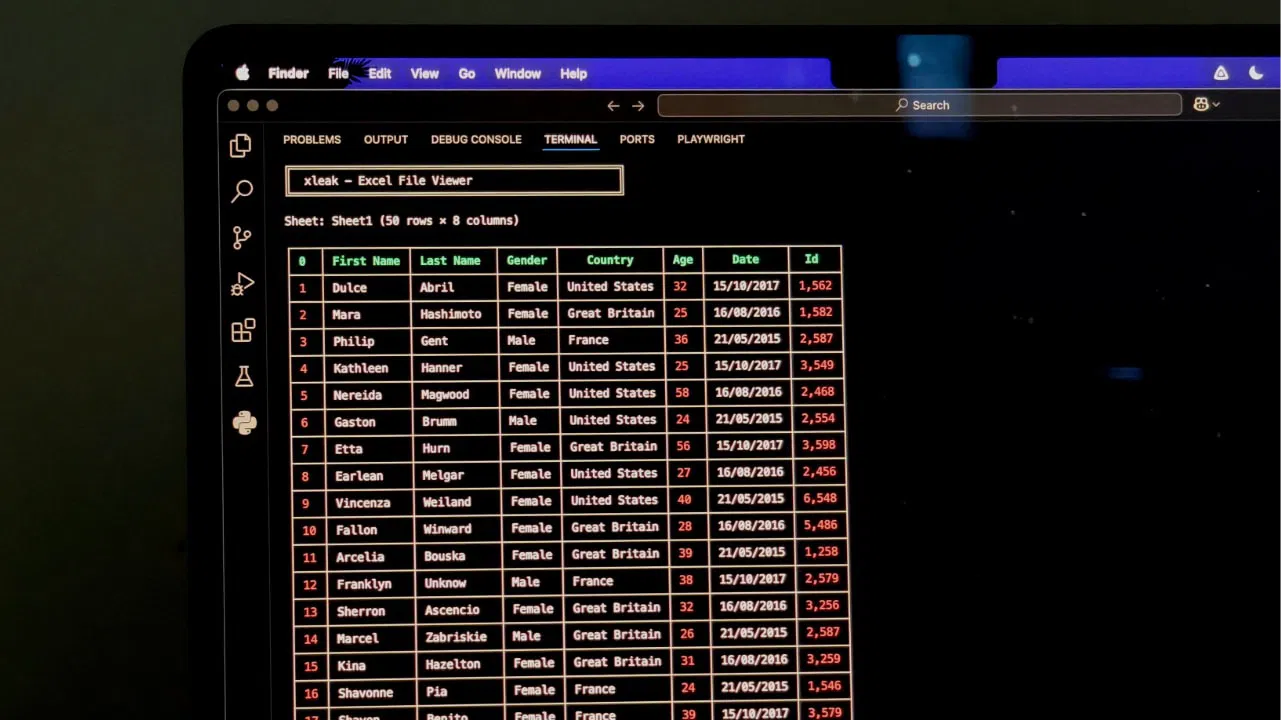

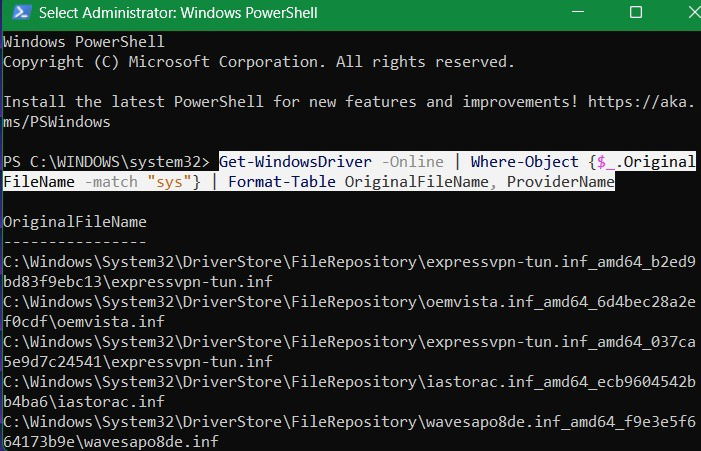

Pour savoir si votre PC a des pilotes système qui ont besoin d’attention, ouvrez PowerShell en mode et type élevé:

Get-WindowsDriver -Online | Where-Object {$_.OriginalFileName -match "sys"} | Format-Table OriginalFileName, ProviderName

Une fois la liste remplie, vous pouvez garder un œil pour Loldrivers si vous recevez un pourboire. Cependant, il y a tellement d’exemples de loldrivers, tels que MSIO64.SYS, NT3.SYS ou VBOXTAP.SYS. Pour les rechercher, consultez une liste universelle de ces pilotes.

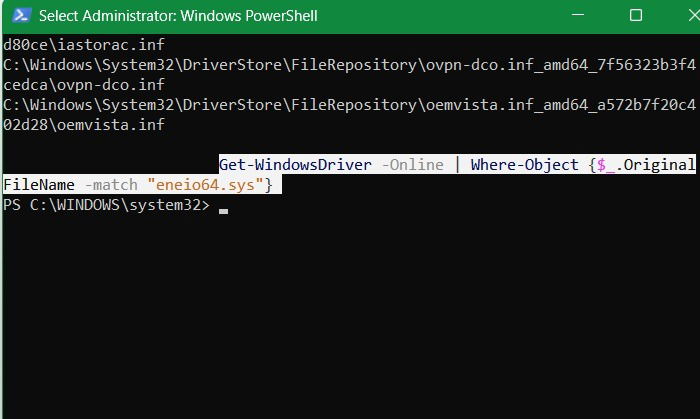

Microsoft maintient une liste mise à jour de pilotes bloqués ou obsolètes, y compris Loldrivers. Vous pouvez les télécharger en tant que fichier XML et rechercher des spécifiques, tels que ENIO64.SYS, en utilisant:

Get-WindowsDriver -Online | Where-Object {$_.OriginalFileName -match "eneio64.sys"}

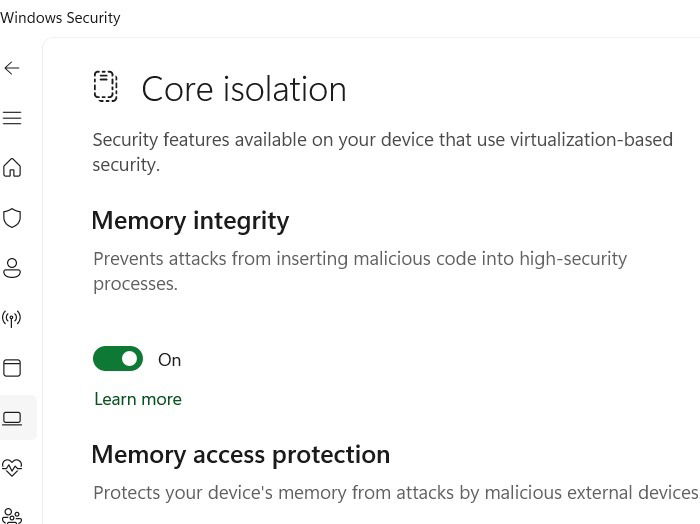

La méthode détaillée ci-dessus garantit que votre appareil est exempt de loldrivers vulnérables qui pourraient provoquer une contournement de Kaslr. Un moyen plus simple d’appliquer cette liste de blocs sur Windows 11/10 est d’ouvrir Sécurité Windows -> Sécurité de l’appareil -> Détails d’isolement de baseet assurer Intégrité de la mémoire est activé.

Les techniques de contournement KASLR sont similaires aux logiciels malveillants WINOS 4.0. Les deux sont persistants et la charge utile est livrée dans une chaîne. La vérification des signatures numériques des installateurs et l’activation des protections d’applications de sécurité Windows vous protègent contre ces menaces.

Empêchez les évasions de Kaslr dans Windows 10 en appliquant SedebugPrivilege

Les attaques des canaux latéraux tels que le timing de cache sont une autre source majeure de menaces de contournement de Kaslr. Les adresses du noyau sont divulguées lorsque les attaquants utilisent diverses techniques pour manipuler directement la mémoire du noyau sans avoir besoin de SedebugPrivilege, ce qui a été une exigence stricte depuis Windows 11 24h2.

Cependant, même si vous êtes sur Windows 10 ou une ancienne version de Windows 11, vous pouvez appliquer SedebugPrivilege. Il s’agit d’un simple ajustement du système qui rendra votre noyau Windows à l’abri des exploits de conjectures.

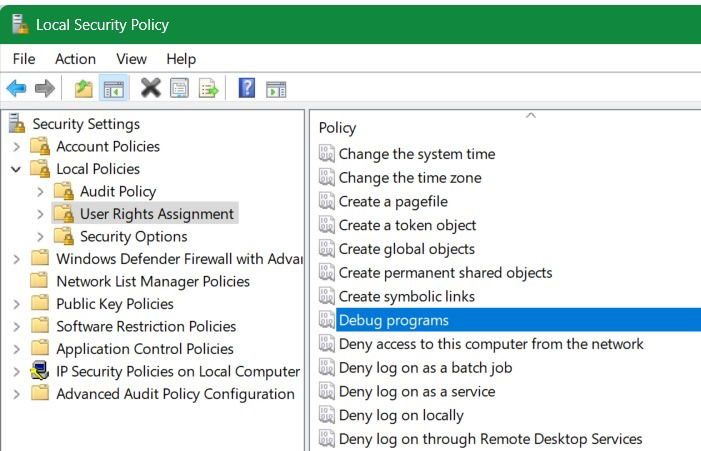

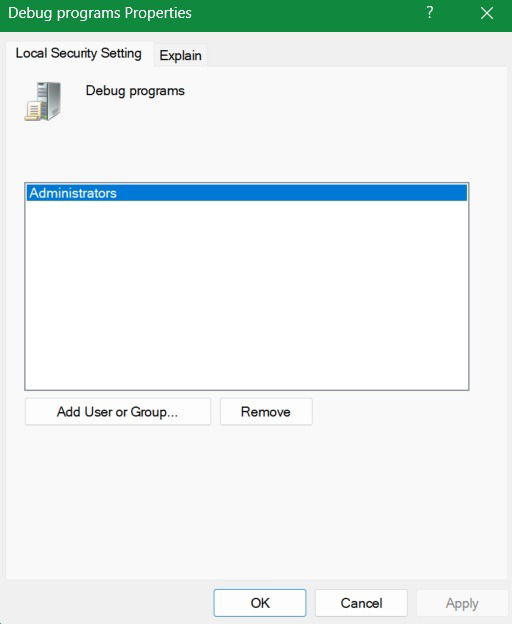

Sur un périphérique Windows 10/11 Pro / Enterprise, utilisez la commande RUN, tapez secpol.msc Cela ouvrira le Politique de sécurité locale fenêtre. Aller à Politiques locales -> Affectation des droits de l’utilisateur. Double-cliquez sur Programmes de débogage.

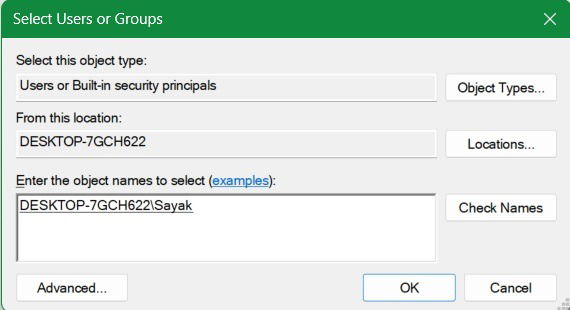

Faire un clic Vérifier les noms. Une fois que vous avez ajouté les autres noms d’utilisateur de votre PC, cliquez D’ACCORDet puis Appliquer -> D’ACCORD dans l’écran précédent.

Si vous êtes un utilisateur à domicile Windows 10/11, vous ne pouvez pas accéder à la politique de sécurité locale sur votre système. Dans ce cas, Open Registry Editor en tapant regedit. Ensuite, allez à

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsaS’il n’existe pas, ajoutez une nouvelle clé appelée Lsa. Après cela, cliquez avec le bouton droit pour créer une valeur reg_sz appelée SeDebugPrivilege. Modifier sa valeur à Administrators. Assurez-vous de sauvegarder votre registre avant de réaliser cette modification.

Pour gérer les menaces de logiciels malveillants au niveau du noyau comme les techniques de contournement KASLR, il est essentiel d’éviter d’installer des pilotes que Windows Security ne veut pas que vous le fassiez. Si vous avez un besoin rare d’installer des conducteurs non signés, suivez nos conseils. Microsoft publie souvent des correctifs pour aborder les vulnérabilités nouvellement découvertes. Garder votre PC à jour et migrer vers sa dernière version Windows est bien sûr essentiel.