Table des matières

Voyez-vous un crash d’écran bleu tracé à OpenVPN dans votre application VPN? Il découle d’une vulnérabilité du pilote OpenVPN et nécessite un patch à partir de la source d’origine. Étant donné que presque tous les principaux fournisseurs de VPN utilisent le protocole OpenVPN, votre appareil Windows peut rencontrer cette erreur critique. Voici comment diagnostiquer cette erreur lorsqu’elle se produit et empêcher un crash de PC fatal.

OpenVPN Crashing Windows: à quel point est-il courant?

OpenVPN est largement utilisé dans les applications VPN. En juin 2025, une faille de débordement de tampon critique a été trouvée dans le pilote de décharge de canal de données d’OpenVPN (DCO) – «OVPN-DCO-win», provoquant un écran bleu des accidents de la mort.

Ce n’est pas la première fois. Le mécanisme du plugin d’OpenVPN est depuis longtemps un point faible, permettant des erreurs d’exécution de code distantes ou d’escalade de privilège. En 2024, Microsoft a trouvé quatre défauts (CVE-2024-27459, CVE-2024-24974, CVE-2024-27903, CVE-2024-1305), avec le dernier débordement de la mémoire dans le pilote Windows TAP, conduisant à un élément de déni de service (Dos).

Si vous utilisez un produit VPN et le définissez pour lancer sur le redémarrage du système, vous pouvez rencontrer cette erreur si vous n’avez pas mis à jour le client OpenVPN vers son dernier correctif, « OpenVPN 2.7_ALPHA2 » et supérieur. Votre fournisseur VPN doit gérer ce correctif de correctif dans son propre client Windows, alors mettez à jour votre VPN dès que possible.

Le pilote DCO gère les tâches de paquets de données comme le chiffrement, le déchiffrement et le routage, en les déplaçant de l’espace utilisateur vers le noyau Windows. Contrairement à Wireguard, le DCO d’OpenVPN fonctionne dans l’espace du noyau. Les plantages se produisent principalement parce que ces composants interagissent étroitement avec le système d’exploitation.

Les incidents malveillants au niveau du noyau ont montré à quel point ces problèmes sont difficiles à gérer, et les paquets malformés de CVE-2025-50054 provoquent des accidents en raison d’erreurs de mémoire de bas niveau.

Localisez et désactivez les pilotes OpenVPN dans votre PC Windows

Si vous n’utilisez pas OpenVPN, vous pouvez le garder désactivé. Votre client VPN peut installer ses pilotes, alors découvrez si votre système en a.

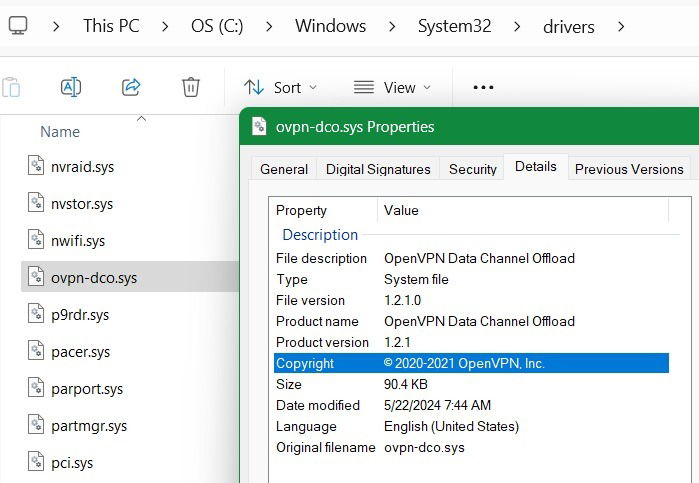

Ouvrez l’explorateur de fichiers. Allez à «C: Windows System32 Drivers». Recherchez des pilotes liés à OpenVPN tels que le pilote DCO – «OVPN-DCO.SYS».

D’autres pilotes vulnérables OpenVPN incluent l’adaptateur de Tap-Windows V9, «Tapwindows6.sys», le pilote Wintun, «Wintun.sys», et nommé des interfaces de tuyaux, telles que «\. PIPE OpenVPN».

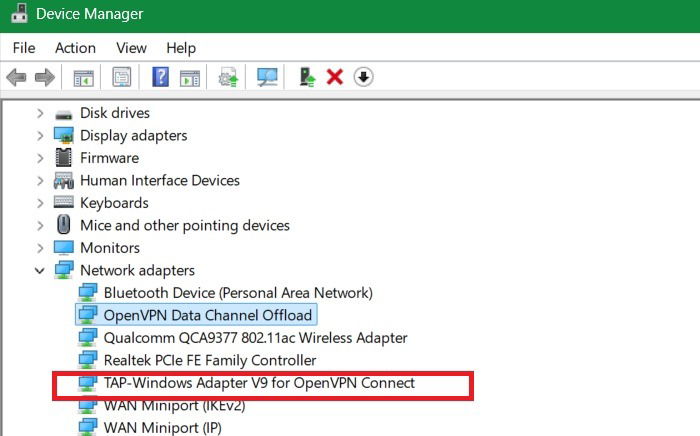

Vous pouvez localiser ces pilotes dans Device Manager. Dans la commande run, tapez devmgmt.msc et aller à Adaptateurs de réseau. Vous devriez voir des adaptateurs OpenVPN sur votre système, tels que l’adaptateur DCO et Tap-Windows V9, répertorié ici.

Si vous souhaitez répertorier tous les pilotes OpenVPN cachés dans votre système, ouvrez PowerShell en mode administrateur. Maintenant, entrez la commande suivante:

Get-WmiObject Win32_SystemDriver | Where-Object { $_.Name -like "*ovpn*" -or $_.Name -like "*tap*" } | Select-Object Name, State, PathName, StartModeAprès cela, vous pouvez choisir de désinstaller l’application OpenVPN et de supprimer tous ses pilotes manuellement. Parfois, ils persistent même après avoir désinstallé l’application.

Sur un client VPN comme NORDVPN ou ExpressVPN, si vous ne prévoyez pas d’utiliser OpenVPN, passez à Wireguard.

En rapport: La base de code complexe d’OpenVPN, les conducteurs hérités, les processus non privilégiés et l’adoption lente des patchs le rendent particulièrement risqué sur Windows. C’est pourquoi les utilisateurs de Windows devraient passer à Wireguard au lieu d’OpenVPN.

Restreindre l’accès du pilote OpenVPN à vos autorisations PC

La flexibilité d’OpenVPN et l’intégration profonde du système d’exploitation le rendent sujet à des bogues de bas niveau qui peuvent avoir des conséquences à fort impact, en particulier sur les fenêtres.

Pour l’empêcher, vous pouvez restreindre l’accès du pilote OpenVPN corrompu pour modifier les autorisations (cette solution garantit que vous n’avez pas à désinstaller votre client VPN).

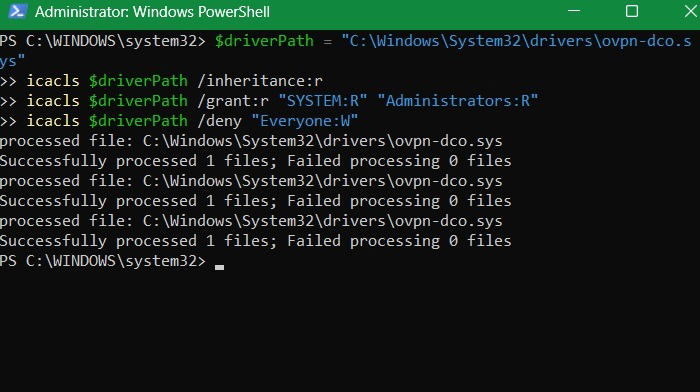

Open PowerShell en mode administrateur et tapez ce qui suit:

$driverPath = "C:WindowsSystem32driversovpn-dco.sys"

icacls $driverPath /inheritance:r

icacls $driverPath /grant:r "SYSTEM:R" "Administrators:R"

icacls $driverPath /deny "Everyone:W"

La commande ci-dessus supprime les autorisations héritées pour bloquer l’accès soudain. Il nie également l’accès en écriture à tout le monde, y compris les utilisateurs et les logiciels malveillants non privilégiés, garantissant qu’un dysfonctionnement du pilote n’affectera pas votre système.

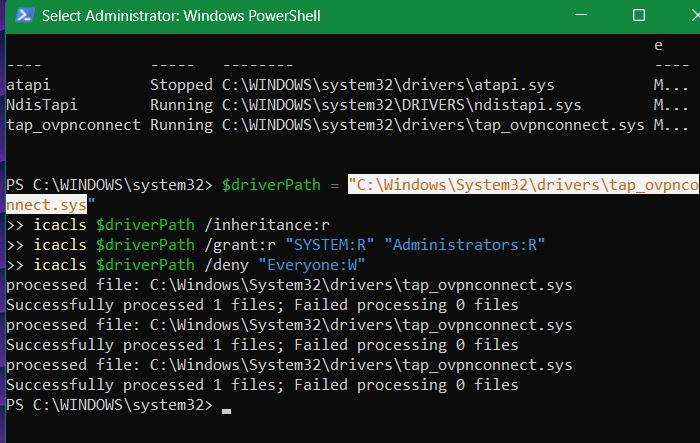

À l’étape précédente, nous avons vu comment répertorier tous les pilotes OpenVPN cachés. Vous pouvez répéter la commande ci-dessus avec une légère modification du chemin du pilote pour y refuser l’accès. Ici, nous refusons l’accès à l’adaptateur de Tap-Windows V9, «Tapwindows6.sys».

En rapport: Apprenez à configurer OpenVPN dans Windows.

Surveiller les plantages BSOD causés par les pilotes OpenVPN

Même si les correctifs OpenVPN sont libérés rapidement, de nombreux utilisateurs lAg derrière dans les mises à jour. Il existe un moyen proactif de superviser ces accidents ne se produisent pas. Tout d’abord, téléchargez un utilitaire appelé Blue Screen View et installez-le comme indiqué dans ce guide.

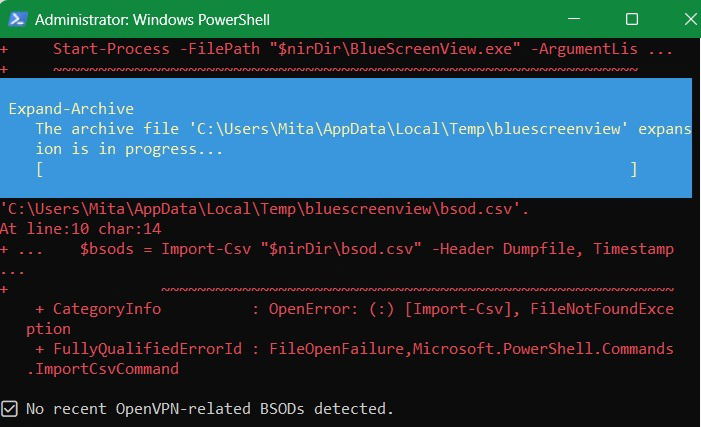

Maintenant, ouvrez PowerShell en mode administrateur et exécutez le script suivant comme indiqué. Remplacer le $nirDir Chemin avec le chemin réel du dossier où vous avez l’installation de l’application. Il vérifie les vidages de crash récents et les signales qui répertorient les pilotes liés à OpenVPN comme principale cause.

# Set path to your BlueScreenView directory (update if needed)

$nirDir = "C:ToolsBlueScreenView" # ← Change this to your actual path

$csvPath = "$nirDirbsod.csv"

# Monitoring loop

while ($true) {

# Run BlueScreenView in command-line mode and export to CSV

Start-Process -FilePath "$nirDirBlueScreenView.exe" -ArgumentList "/scomma `"$csvPath`"" -Wait

# Import and analyze results

$bsods = Import-Csv $csvPath -Header Dumpfile, Timestamp, Reason, Errorcode, Param1, Param2, Param3, Param4, CausedByDriver

$recent = $bsods | Where-Object {

($_.Timestamp -as (datetime)) -gt (Get-Date).AddMinutes(-10) -and

$_.CausedByDriver -match "ovpn|tap|wintun"

}

if ($recent) {

Write-Warning "⚠️ BSOD caused by OpenVPN-related driver in last 10 minutes!"

$recent | Format-Table -AutoSize

} else {

Write-Host "✅ No recent OpenVPN-related BSODs."

}

Start-Sleep -Seconds 600 # Wait 10 minutes before checking again

}

Comme le montre la fenêtre Résultats ci-dessus, aucun cas récent de plantages BSOD dus à OpenVPN n’a été détecté.

Utiliser les politiques de restriction du logiciel pour les pilotes OpenVPN

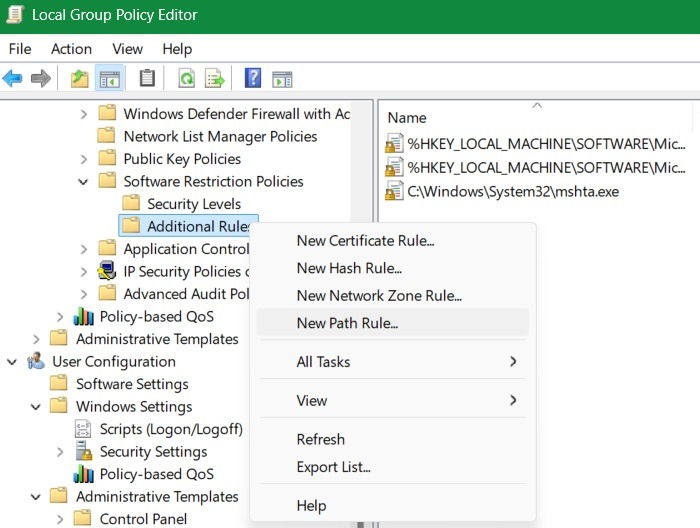

Sur un appareil Windows Pro / Enterprise, vous pouvez utiliser des politiques de restriction logicielle dans l’éditeur de stratégie de groupe local pour empêcher les pilotes OpenVPN de s’exécuter au hasard sans votre autorisation.

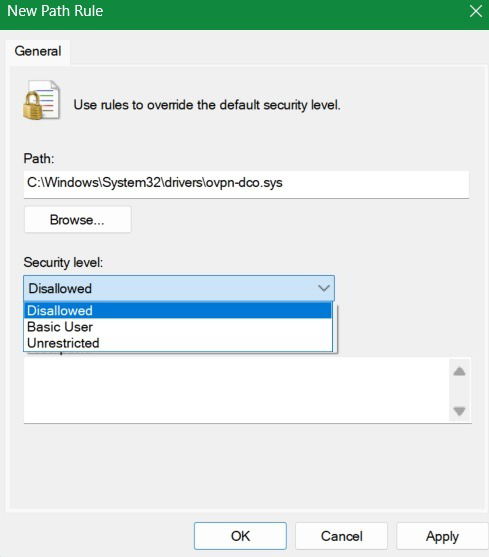

Ouvrez l’éditeur de stratégie de groupe de la commande run en tapant «gpedit.msc». Aller à Configuration de l’ordinateur -> Paramètres Windows -> Paramètres de sécurité -> Politiques de restriction logicielle -> Règles supplémentaires.

Cliquez avec le bouton droit sur le dernier à sélectionner Règle de la nouvelle voie.

Dans la fenêtre pop-up qui s’ouvre, copiez le chemin du conducteur. Dans ce cas, nous avons copié le chemin du pilote pour le DCO d’OpenVPN. Sélectionner Interditet puis Appliquer -> D’ACCORD. Répétez maintenant cette méthode pour tous les autres pilotes.

Comme les pilotes d’espace de noyau dans OpenVPN maintiennent l’état de session même après avoir désinstallé l’application, ils sont une principale cause d’écraser des fenêtres lors d’une startup. En suivant les méthodes ci-dessus, vous pouvez empêcher la mauvaise erreur. Vous cherchez un nouveau produit VPN? Découvrez les critères importants qu’ils devraient remplir.