Table des matières

Le chiffrement de votre disque est un moyen de protéger vos informations sensibles. Sans cryptage, même un mot de passe système fort ne suffit pas à empêcher quelqu'un d'accéder à vos fichiers à l'aide d'un autre système d'exploitation.

Le chiffrement transforme les informations lisibles en données illisibles, appelées texte chiffré, qui ne peuvent être décodées qu'avec une clé. Sous Linux, la plupart des distributions permettent d'autoriser facilement le chiffrement complet du disque, que ce soit pendant l'installation ou après.

Dans ce guide, nous vous guiderons dans le chiffrement de votre disque dans Ubuntu, que vous le configuriez pour la première fois ou que vous ajoutiez le chiffrement à un système existant.

Qu’est-ce que le chiffrement complet du disque ?

Full Disk Encryption ou FDE protège l’intégralité du disque, y compris tous les fichiers et données système. Par exemple, lors du démarrage, vous devez saisir une phrase secrète ou une clé pour déverrouiller le lecteur avant de vous connecter à votre compte utilisateur.

Pour une sécurité optimale, chiffrez l'intégralité de votre disque lors de l'installation de Linux. Cela chiffrera à la fois les partitions système et l'espace d'échange, garantissant ainsi que le processus de chiffrement se déroule sans erreur. Cependant, le chiffrement du disque complet peut entraîner une légère baisse des performances, en particulier sur du matériel plus ancien.

Avantages et inconvénients du cryptage

Bien que le chiffrement d’un disque dur entier semble être une idée parfaite, cela pose certains problèmes. Passons en revue les avantages et les inconvénients.

Avantages du cryptage

- Confidentialité accrue

- Seules les personnes disposant de la clé de cryptage peuvent accéder au système d'exploitation et à tous les fichiers qu'il contient

- Aucun gouvernement d'État ou pirate informatique ne peut espionner votre machine et envahir votre vie privée

Inconvénients du cryptage

- L'accès et le montage des systèmes de fichiers Linux sur d'autres systèmes d'exploitation Linux seront difficiles, voire pratiquement impossibles.

- La récupération des données de ces partitions est impossible

- Si un utilisateur perd la clé de décryptage, il n’a pas de chance

Préparation de l'installation

Il est préférable d'effectuer le chiffrement avec Ubuntu au niveau du système d'exploitation dès le démarrage de l'installation. Il n'est pas possible de chiffrer une installation Ubuntu active, alors sauvegardez tous vos fichiers importants sur Dropbox, ou Google Drive (ou même sur des disques durs supplémentaires) et préparez-vous à réinstaller Ubuntu.

Commencez par télécharger la dernière version d’Ubuntu et préparez une clé USB (d’une taille d’au moins 2 Go).

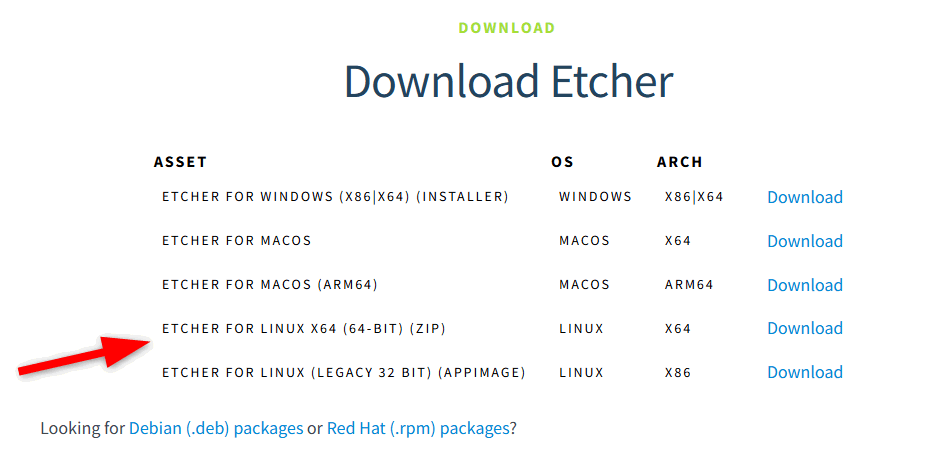

Un programme est nécessaire pour créer un disque USB en direct. Téléchargez l'outil Etcher. Extrayez-le de l'archive zip et cliquez avec le bouton droit (ou mettez en surbrillance avec la souris et appuyez sur la touche Entrée) sur le fichier extrait pour l'exécuter.

Note: Etcher demandera de créer une icône – sélectionnez Oui.

Dans Etcher, cliquez sur le bouton Sélectionnez une image et accédez à l’image ISO Ubuntu téléchargée précédemment. Ensuite, branchez la clé USB. Etcher le détectera automatiquement et le sélectionnera pour vous. Enfin, sélectionnez le Éclair! bouton pour démarrer le processus de création.

Une fois terminé, redémarrez l'ordinateur avec la clé USB toujours branchée, chargez le BIOS de l'ordinateur et sélectionnez l'option de démarrage à partir de l'USB.

Note: Si votre machine ne prend pas en charge le démarrage depuis USB, téléchargez la version 32 bits d'Ubuntu et gravez l'ISO sur un DVD à l'aide du logiciel de gravure de votre ordinateur.

Chiffrer un disque complet lors de l'installation d'Ubuntu

Ubuntu Linux offre une fonctionnalité simple de chiffrement complet du disque qui peut être activée pendant le processus d'installation. Cette fonctionnalité simplifie le chiffrement en intégrant LUKS (Linux Unified Key Setup), une norme de chiffrement de disque largement prise en charge, directement dans son flux de travail d'installation. Une fois activé, vous ne pouvez pas désactiver le cryptage sans reformater le disque.

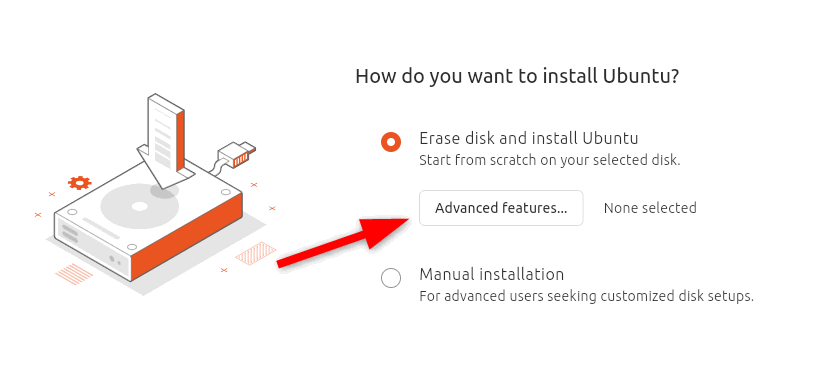

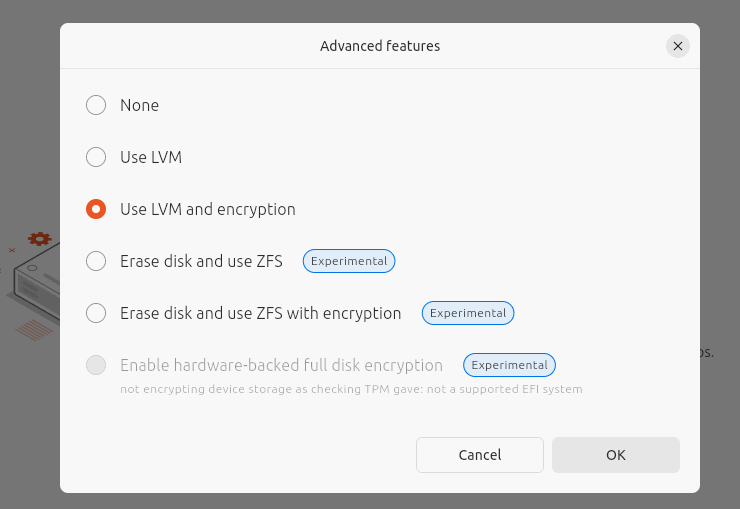

Commencez le processus d'installation en démarrant à partir de votre support d'installation Ubuntu. Lorsque vous démarrez l'opération de partitionnement, sélectionnez le Fonctionnalités avancées option pour configurer le cryptage.

Ensuite, choisissez Utiliser LVM et le cryptage option. LVM (Logical Volume Management) offre une flexibilité dans la gestion de l'espace disque, facilitant le redimensionnement des partitions ou la gestion de plusieurs volumes logiques.

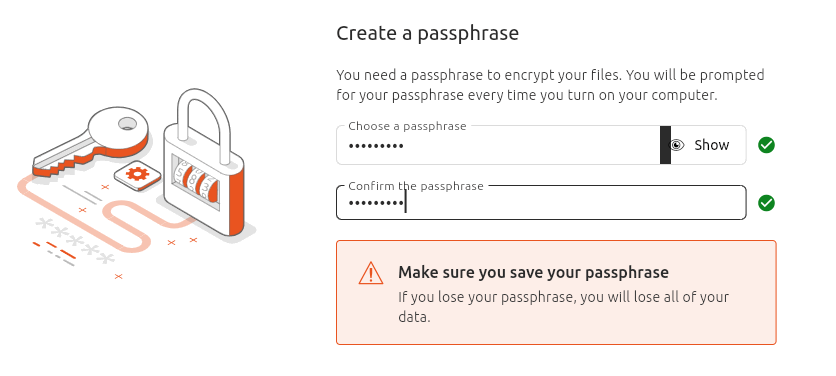

Vous créerez ensuite une clé de sécurité (mot de passe) que vous utiliserez à chaque démarrage du système pour décrypter le lecteur.

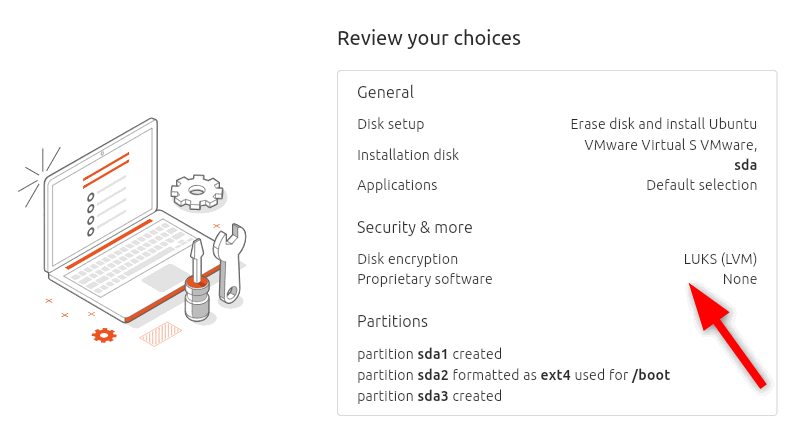

À la fin, le programme d'installation affichera la nouvelle disposition des partitions, y compris les partitions LVM. Une fois le cryptage activé, ces partitions seront cryptées de manière sécurisée. Vérifiez et confirmez les modifications avant de continuer.

Une fois la configuration terminée, terminez l'installation et redémarrez votre ordinateur. Désormais, à chaque démarrage, vous devrez saisir la clé de sécurité pour déverrouiller le lecteur crypté. Sans cette clé, les données du disque resteront inaccessibles.

Malheureusement, le chiffrement complet du disque ne peut pas être ajouté à une installation Ubuntu existante. Cependant, vous pouvez toujours chiffrer des répertoires ou des partitions individuelles à l'aide de LUKS ou d'outils similaires.

Chiffrement de votre disque après l'installation

Si vous avez déjà installé Ubuntu et que vous ne souhaitez pas recommencer avec une réinstallation complète, vous pouvez toujours améliorer la sécurité de votre système en cryptant des zones spécifiques telles que le répertoire personnel et l'espace d'échange. Par exemple, le répertoire personnel stocke les données sensibles spécifiques à l'utilisateur, tandis que le système d'exploitation utilise l'espace de swap pour stocker temporairement les données de la RAM.

Le cryptage de votre répertoire personnel et de votre espace d'échange après l'installation fournit une couche de sécurité supplémentaire, protégeant vos données sans nécessiter une réinstallation complète du système. Bien que ce processus soit relativement simple, conservez toujours votre phrase secrète de récupération en lieu sûr pour éviter toute perte de données.

Pour commencer, installez le Ecryptfs-utils et Configuration de la crypte package pour le cryptage partiel :

sudo apt install ecryptfs-utils cryptsetup

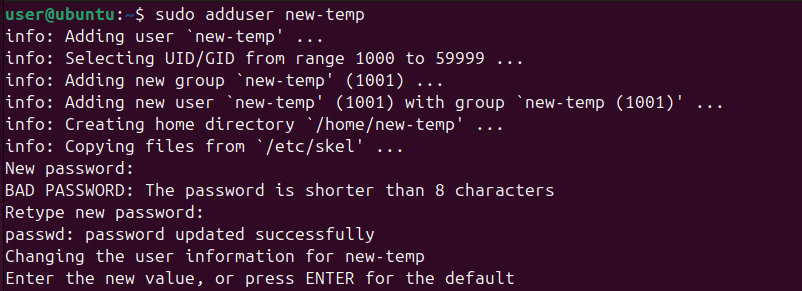

Vous ne pouvez pas chiffrer votre dossier de départ actif lorsque vous êtes connecté. Pour continuer, créez un utilisateur temporaire :

sudo adduser new-temp

Suivez les invites pour définir un mot de passe et les détails de l'utilisateur. Ensuite, accordez les privilèges sudo au nouvel utilisateur :

sudo usermod -aG sudo encrypt-temp

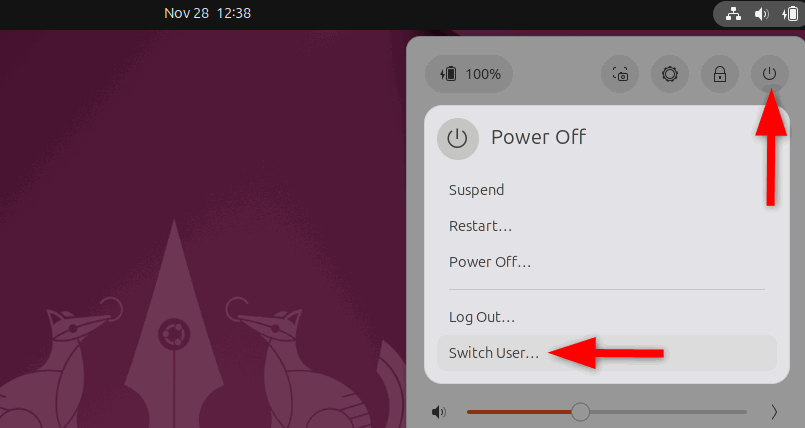

Déconnectez-vous et passez à l'utilisateur temporaire à partir du menu d'alimentation :

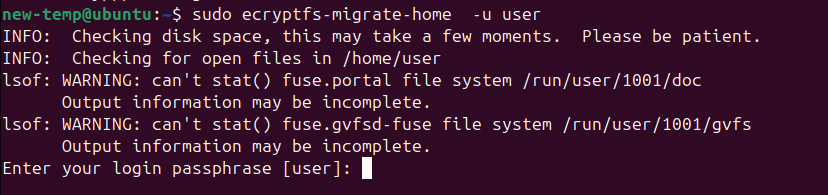

Maintenant, chiffrez le répertoire personnel de l'utilisateur cible :

sudo ecryptfs-migrate-home -u

Remplacez par le nom de l'utilisateur principal. Vous serez invité à saisir le mot de passe de l'utilisateur principal. Ce processus peut prendre un certain temps en fonction de la taille du répertoire.

Après le cryptage, déconnectez-vous de l'utilisateur temporaire et revenez à votre compte d'origine. Vérifiez le cryptage en créant et en lisant un fichier de test :

echo "Your Text" > test.txt && cat test.txt

Si vous avez réussi à écrire et lire des fichiers, vous avez correctement appliqué le cryptage.

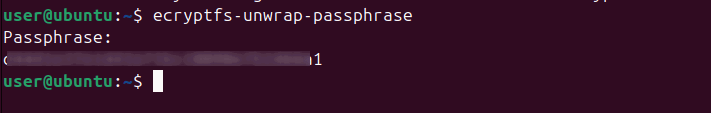

De plus, pour vous assurer de ne pas perdre l'accès à vos données, c'est une bonne idée de noter la phrase secrète de récupération en exécutant ceci :

sudo ecryptfs-unwrap-passphrase

Entrez votre mot de passe de connexion lorsque vous y êtes invité.

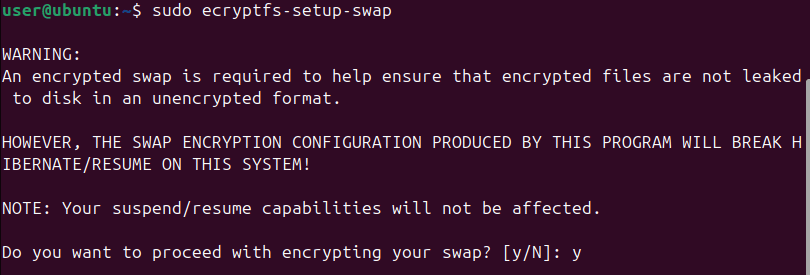

Chiffrer l'espace d'échange

L'espace d'échange étend la mémoire physique (RAM) sur le stockage sur disque. Cependant, le chiffrement de l'espace d'échange garantit que les informations sensibles restent en dehors de la mémoire virtuelle non chiffrée. Notez que cela peut affecter la fonctionnalité de suspension/reprise des systèmes.

Pour créer un espace d'échange sur un système Linux, vous pouvez créer un fichier d'échange ou une partition d'échange. Si vous avez créé un fichier d'échange, vous pouvez vérifier les espaces d'échange actuels en exécutant :

swapon -sVous pouvez également vérifier la taille du swap en exécutant ceci :

free -h

Maintenant, pour chiffrer l'espace d'échange, exécutez :

sudo ecryptfs-setup-swap

Une fois le chiffrement terminé, supprimez l'utilisateur temporaire :

sudo deluser --remove-home new-temp

De plus, une sauvegarde du répertoire personnel est créée pendant le processus de cryptage. Vous pouvez le trouver dans « /home » en utilisant le ls -lh /home commande.

Si tout fonctionne correctement, vous pouvez supprimer la sauvegarde en toute sécurité avec la commande rm suivante :

sudo rm -r <backup_home_directory>

Conclusion

Que vous construisiez un nouveau système ou que vous sécurisiez un ancien, le chiffrement de disque offre une solide couche de protection. De plus, vous pouvez également chiffrer un lecteur ou une partition à l'aide de Cryptsetup avec LUKS, ou vous pouvez utiliser une alternative conviviale comme VeraCrypt.

N’oubliez pas que le chiffrement n’est qu’un élément d’une stratégie de sécurité globale. Vous pouvez encore améliorer la confidentialité de votre ordinateur portable Linux en le combinant avec d'autres mesures, telles que des pare-feu et une authentification multifacteur, pour une protection robuste des données.