Table des matières

Les périphériques Windows utilisent une ancienne méthode de connexion appelée NTLM, qui est activée par défaut. En cas d'attaque de logiciels malveillants, il peut exposer votre mot de passe système aux pirates. Ils peuvent utiliser différents types d'attaques d'homme dans le milieu pour voler vos détails de connexion Windows. Heureusement, vous pouvez protéger vos informations d'identification NTLM Windows contre les menaces de jour zéro en utilisant quelques ajustements simples dans les paramètres NTLM.

Comment les menaces NTLM Windows volent vos mots de passe

NTLM (NT LAN Manager) est une ancienne méthode d'authentification toujours utilisée sur de nombreux appareils Windows. Il fonctionne en transformant votre mot de passe en code (hachage) pour vous vérifier sans envoyer le mot de passe sur le réseau. Ce n'est pas sécurisé car si votre PC est compromis, votre mot de passe de connexion sera visible pour les attaquants.

Récemment, en avril 2025, le chercheur en sécurité a vérifié le point de contrôle sur la divulgation du hachage NTLM à travers une vulnérabilité appelée «CVE-2025-24054». Selon eux, il s'agit d'une cyberattaque en cours ciblant le gouvernement et les utilisateurs d'entreprise en Pologne et en Roumanie. Les attaquants utilisent différents types d'attaques d'homme dans le milieu, notamment Pass-the-Hash (PTH), arc-en-ciel et attaques de relais. Leur objectif principal est les utilisateurs ou administrateurs privilégiés.

Alors que les attaques NTLM ciblent souvent les entreprises et les gouvernements, les utilisateurs à domicile sont également vulnérables. Le simple fait d'interagir avec un fichier malveillant peut fuir le mot de passe de votre système.

Microsoft a publié un correctif de sécurité pour CVE-2025-24054. Il est donc toujours bon de tenir votre système Windows à jour pour éviter ces attaques. En dehors de cela, il y a quelques autres choses que vous pouvez faire.

1. Désactiver l'authentification NTLM via PowerShell

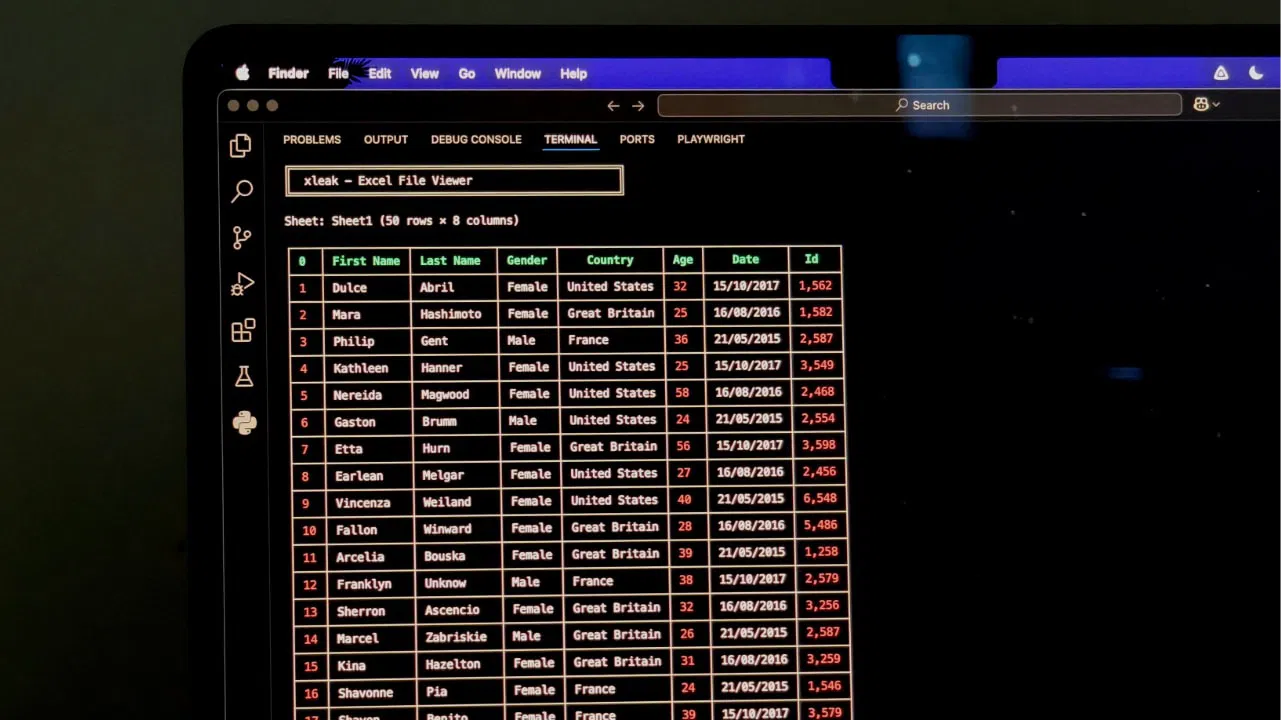

Ouvrez PowerShell en mode administrateur et entrez ce qui suit. Vous trouverez une autre question si vous souhaitez modifier la configuration du client SMB ciblé. Pour cela, cliquez UN.

Set-SMBClientConfiguration -BlockNTLM $trueLe blocage de NTLM sur SMB n'affecte pas vos derniers appareils Windows. Cependant, au cas où vous rencontrez des problèmes avec des imprimantes plus anciennes, des serveurs NAS ou d'autres dispositifs hérités, vous pouvez toujours revenir en arrière pour permettre le NTLM sur SMB.

Set-SMBClientConfiguration -BlockNTLM $falseLe bloc de messages du serveur (SMB) est utilisé pour le partage de fichiers et les connexions réseau. Il s'agit de l'une des connexions les plus courantes utilisées par la PTH, les attaques de relais et d'autres attaques d'homme dans le milieu. En bloquant NTLM sur SMB, vous supprimez une passerelle majeure pour les attaquants.

2. Désactiver le protocole NTLM plus ancien dans l'éditeur de registre

De nombreuses sessions Windows sont aujourd'hui hébergées dans «Kerberos» qui est un protocole très sécurisé car il utilise l'authentification cryptée à base de billets. Cependant, il n'est pas nécessaire de désactiver complètement le NTLM qui a de nombreuses utilisations. Au lieu de cela, nous passerons au protocole NTLMV2 plus sécurisé au lieu de NTLMV1.

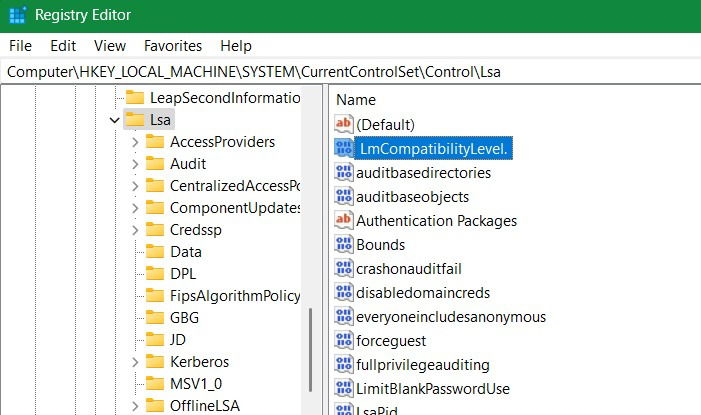

Cela peut être fait à partir de l'éditeur de registre. Prenez d'abord une sauvegarde de votre registre. Ensuite, ouvrez l'éditeur de registre en mode administrateur et allez à:

ComputerHKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa

Dans le cadre de la clé de registre pour «l'autorité de sécurité locale» (LSA), accédez à la valeur d'authentification du gestionnaire de sécurité du réseau de réseau, «lmCompatibilityLevel». S'il n'est pas présent, créez un mot D (32 bits) sous LSA comme indiqué ci-dessus.

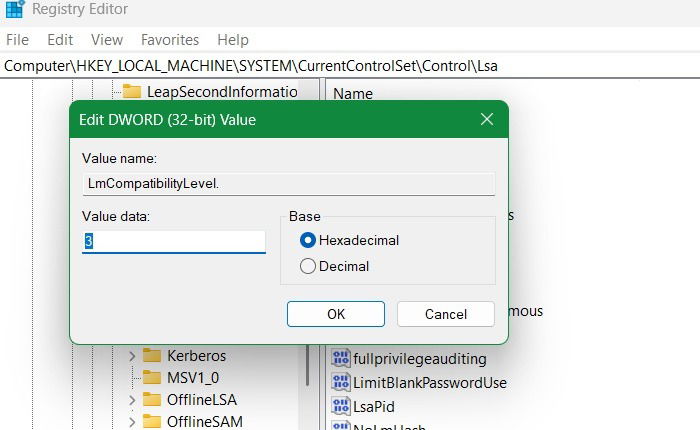

Double-cliquez sur «lmCompatibilitylevel» pour l'ouvrir. Vous trouverez «0» comme valeur par défaut. Réglez-le sur «3», «4» ou «5» qui définira votre appareil Windows pour envoyer uniquement des réponses NTLMV2 et bloquez toutes les réponses héritées NTLMV1.

Après avoir fait le changement ci-dessus, accédez au chemin ci-dessous:

COMPUTERHKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanWorkstationParametersIci, vous trouverez une valeur de mot D appelé «Deviceritysignysignat» ou «ActivedEcurity-Signature». Sa valeur par défaut doit être «1». Sinon, changez-le en «1.» Une fois que vous l'avez fait, toutes les futures connexions SMB nécessiteraient une signature de sécurité SMB. Cela empêche le vol des informations d'identification de l'appareil.

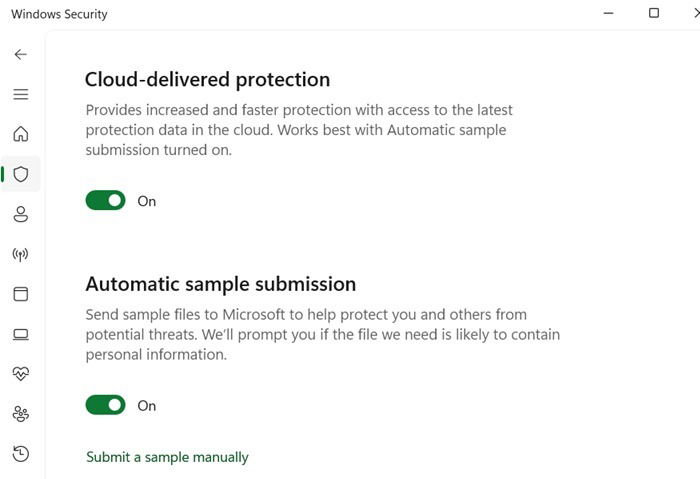

3. Conserver la protection du cloud activé dans Windows Security

Les changements de registre ci-dessus sont inoffensifs. Cependant, si vous ne voulez pas les faire, vous pouvez protéger votre appareil via une nouvelle fonctionnalité de sécurité Windows qui empêche toutes les menaces telles que les attaques de phishing émergentes en ligne. Il est accessible à partir de Virus et protection des menaces -> Gérer les paramètres -> Protection de livraison des nuages.

En rapport: Avoir accès à une suite de protection des points finaux, comme Microsoft Defender, vous donne une protection supplémentaire contre les menaces de zéro heure.

4. Autres mesures de sécurité

Microsoft a recommandé les mécanismes de sécurité supplémentaires suivants pour éviter d'être victime de la NTLM des informations d'identification:

- Activer l'authentification multi-facteurs: Vous pouvez améliorer votre mot de passe et votre sécurité de connexion basée sur PIN via des mécanismes d'authentification multi-facteurs. Aller à Paramètres -> Comptes -> Options de connexion. Ici, vous trouverez de nombreuses options telles que Windows Hello et créant une clé de sécurité physique à l'aide de périphériques USB.

- Évitez de cliquer sur les liens suspects: Les logiciels malveillants NTLM se propagent généralement à travers des liens malveillants. Bien qu'ils puissent être bloqués par Windows Security, pourquoi prendre une chance contre ces exploits à distance? Consultez notre guide détaillé sur la façon de détecter et d'éviter les messages malveillants.