Table des matières

Les produits Apple sont généralement des forteresses de sécurité, mais une nouvelle faille de sécurité macOS pourrait vous exposer aux pirates. Le pire, c’est qu’il contourne complètement les contrôles de confidentialité d’Apple. Il existe des moyens de rester protégé.

Menace de sécurité macOS CVE-2025-43530

Les chercheurs en sécurité ont récemment découvert une faille de sécurité macOS qu’ils ont suivie sous le nom de CVE-2025-43530. Dans la plupart des cas, les appareils Apple disposent de fonctionnalités de sécurité et de confidentialité intégrées qui bloquent ou au moins avertissent les utilisateurs des menaces potentielles.

Dans ce cas, la faille contourne silencieusement le TCC (Transparence, Consentement et Contrôle) d’Apple. Le TCC est conçu pour fonctionner en arrière-plan et protéger les utilisateurs contre tout accès non autorisé à leurs documents, microphone, caméra et autres zones susceptibles de compromettre la confidentialité et la sécurité d’un utilisateur.

Les problèmes proviennent de deux vulnérabilités. Une fois combinés, les pirates informatiques peuvent accéder à votre système.

Naturellement, les systèmes macOS font confiance aux services système signés Apple sans aucune vérification supplémentaire. Les pirates modifient légèrement le binaire, transformant les processus fiables en processus malveillants. Puisqu’il apparaît toujours comme signé par Apple, macOS le considère comme un service système légitime et fiable. Il n’y a aucun contrôle des modifications, laissant les pirates s’infiltrer.

La deuxième vulnérabilité concerne TOCTOU (Time-of-Check-Time-of-Use). Il s’agit d’un petit écart temporel entre le moment où macOS vérifie un processus et l’exécute réellement. Le code malveillant est injecté pendant cette lacune. Ainsi, votre système a déjà vérifié que le processus est sûr avant que quelque chose ne se passe mal.

Les pirates utilisent ces deux failles pour exécuter des commandes AppleScript et envoyer des AppleEvents à d’autres applications de votre système. Une fois entrés, les pirates obtiennent un accès complet aux fichiers utilisateur, aux données et entrées utilisateur, au son du microphone, etc. Étant donné que votre système fait confiance au processus, vous ne recevez aucun avertissement ni boîte de dialogue d’autorisation.

Actuellement, l’un des principaux points d’entrée est le service de lecteur d’écran VoiceOver. Puisqu’il nécessite un accès très large à votre système, c’est le moyen idéal pour les pirates informatiques d’obtenir autant d’accès que possible lorsqu’ils exploitent les vulnérabilités.

Mettre à jour macOS immédiatement

Votre première ligne de défense consiste à mettre à jour votre système avec les derniers correctifs de sécurité pour macOS Tahoe 26.2. Cela inclut une mise à jour de VoiceOver traitant du CVE-2025-43530.

Ouvrir Paramètres dans le menu Pomme, cliquez sur Général dans le volet de gauche et ouvrez Mise à jour du logiciel dans le volet de droite. Votre système commence immédiatement à rechercher les mises à jour disponibles. Cliquez Mise à jour pour commencer à installer la dernière mise à jour.

Si vous effectuez la mise à jour automatiquement, votre système devrait déjà avoir été mis à jour.

Si votre Mac n’est pas compatible avec Tahoe 26.2, il existe plusieurs façons de protéger votre système.

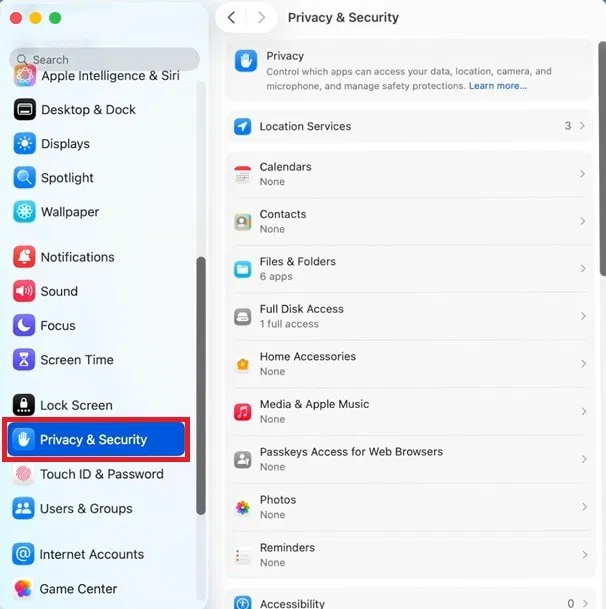

Vérifier les autorisations de l’application

Vérifiez régulièrement les autorisations des applications sur macOS. Pour les applications que vous n’utilisez jamais, révoquez toutes les autorisations. Pour les applications que vous utilisez régulièrement, assurez-vous qu’il n’existe aucune autorisation supplémentaire dont vous n’avez pas besoin.

Si vous remarquez des autorisations d’application douteuses, cela pourrait indiquer que votre système a été compromis. Même si vous n’utilisez pas VoiceOver, les pirates informatiques peuvent toujours exploiter les vulnérabilités pour pirater votre système. La révocation des autorisations du service contribue à vous protéger.

Ouvrir Paramètres -> Confidentialité et sécurité. Ensuite, examinez les autorisations par application ou par type d’accès. Par exemple, cliquez sur Microphone pour voir quelles applications ont accès à votre microphone.

Passer aux outils tiers

Bien que la faille de sécurité macOS soit corrigée dans macOS Tahoe, cela ne signifie pas que les vulnérabilités ne figurent pas toujours dans les anciennes versions. Bien sûr, tenez-vous-en toujours à des alternatives fiables et mises à jour aux services Apple intégrés. Par exemple, Speechify est une excellente alternative à VoiceOver.

Il existe de nombreuses alternatives aux outils Apple. Oui, utiliser les options intégrées est plus facile, mais si vous utilisez un système plus ancien qui n’a peut-être pas été corrigé, c’est une option plus sûre.

Je recommande de maintenir à jour tous les outils tiers. Contrairement aux outils et services Apple intégrés, de nombreux outils tiers ne se mettent pas à jour automatiquement. Prenez l’habitude de vérifier les mises à jour au moins une fois par semaine ou par mois pour les outils et applications fréquemment utilisés.

Installer un antivirus tiers

Apple fait un excellent travail de verrouillage de macOS pour assurer votre sécurité. Cela ne veut pas dire que c’est parfait. Même si vous devez toujours profiter des paramètres intégrés pour sécuriser entièrement votre Mac, c’est également une bonne idée d’installer un antivirus tiers.

Même si les pirates informatiques peuvent contourner le TCC d’Apple, un antivirus réputé détecte souvent des scripts et des événements inhabituels. Ensuite, cela vous aide à résoudre le problème. Bien sûr, dans certains cas, vous devrez peut-être réinitialiser les paramètres d’usine et recommencer à zéro pour vous assurer que votre système n’est toujours pas compromis.

Essayez d’utiliser un antivirus qui offre plus qu’une simple analyse de base. Vous souhaitez une protection en temps réel, une protection contre le phishing, une intégration de pare-feu, et bien plus encore. Malwarebytes et Intego Mac Internet Security X9 sont de bonnes options à considérer.

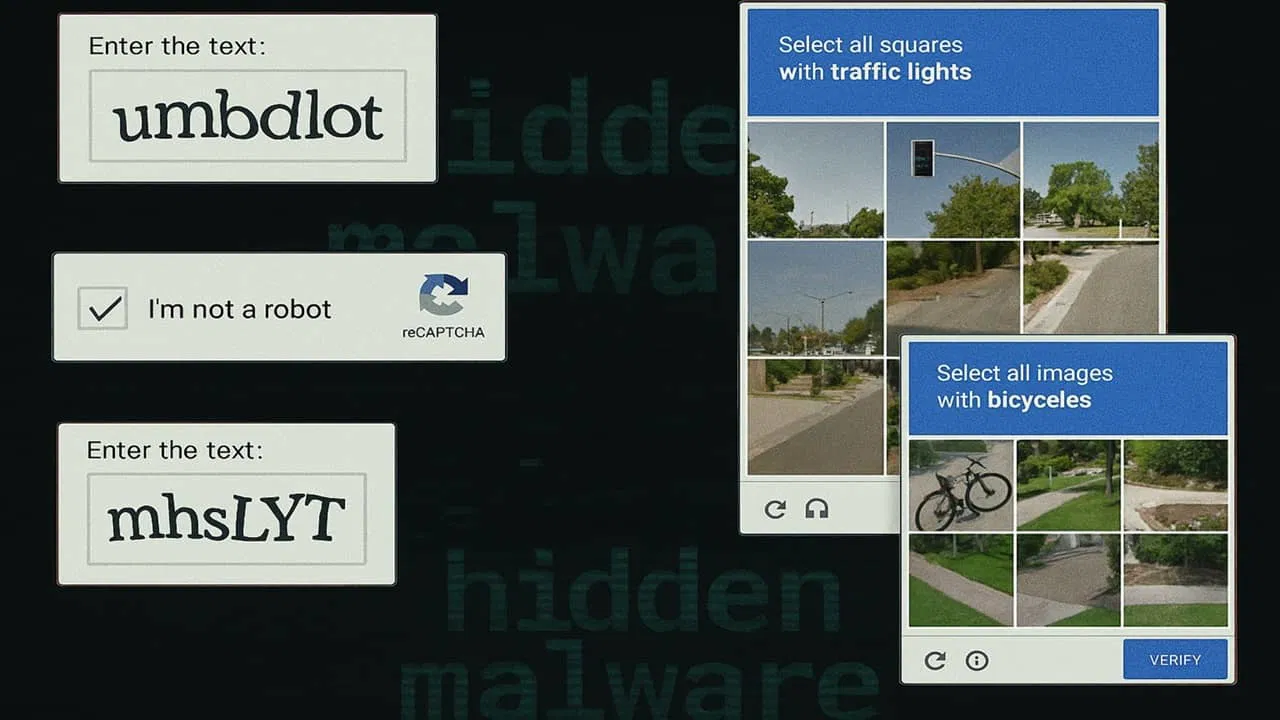

Évitez de télécharger des fichiers non fiables

Quelque chose d’aussi simple que télécharger un PDF gratuit pourrait compromettre votre système. Non seulement les pirates pourraient exploiter la nouvelle faille de sécurité de macOS, mais ils pourraient également y accéder via d’autres vulnérabilités, en particulier dans les systèmes plus anciens.

C’est une autre raison de doubler votre protection en utilisant les outils intégrés d’Apple et un antivirus tiers pour détecter presque tout ce qui est malveillant. Se protéger contre CVE-2025-43530 nécessite une approche multicouche qui vous aide également à vous protéger contre les menaces futures.