Table des matières

Une attaque de fichiers intelligente est dans la nature qui informe les utilisateurs de Windows dans l’installation d’infosteller Stealc. Plusieurs campagnes d’ingénierie sociale ont été détectées en essayant d’exécuter cette attaque de fichiers. Apprenons comment fonctionne cette attaque et comment rester à l’abri.

Comment cette nouvelle attaque de fichiers télécharge les logiciels malveillants Stealc

Après la dernière attaque de fichiers qui a contourné Windows MOTW, cette nouvelle attaque de fichiers peut télécharger une image infectée qui exécute STEALC InfoSteller (similaire à Eddifealeler) dans la mémoire du PC. Étant donné que le but d’une attaque de fichiers est de contourner les défenses du PC en exploitant le système de fichiers, il est particulièrement dangereux une fois exécuté.

Vous trouverez ci-dessous le processus complet étape par étape de la façon dont cette attaque s’exécute:

- La victime est attirée par une page de phishing (comme un avis de suspension de compte Facebook) où ils sont invités à copier un chemin dans File Explorer pour afficher le rapport d’incident. Cependant, lorsqu’il est copié, le chemin de fichier a beaucoup d’espace avec une charge utile cachée à la fin, donc l’utilisateur ne voit que le chemin collé.

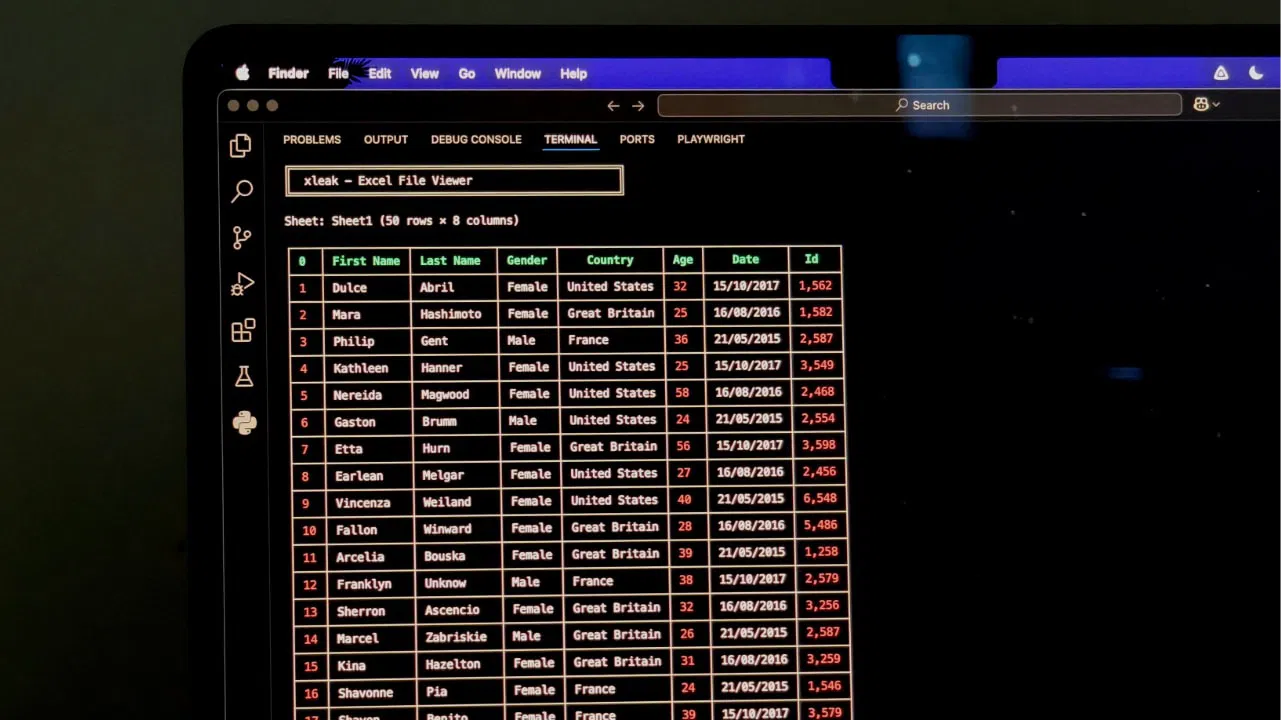

- Lorsqu’il est exécuté, il exécute une commande PowerShell qui télécharge un fichier image au nom de l’utilisateur qui contient un script caché.

- PowerShell décode ensuite le contenu caché et charge les logiciels malveillants finaux en mémoire (aucune présence sur le disque, donc pas de détection). Dans les attaques récentes, Stealc Infostealer a été découvert comme la charge utile principale qui se concentre sur le vol de cookies de navigateur, les références enregistrées, les données de portefeuille cryptographique et la prise de captures d’écran d’applications actives.

Bien que les pages de phishing de Stealc InfoSteller et Facebook aient été utilisées dans cette attaque de fichiers, la même attaque peut être utilisée dans différentes campagnes de phishing pour installer d’autres types de logiciels malveillants.

Bien que cette attaque de fichiers soit intelligente, vous pouvez toujours rester en sécurité en étant sceptique quant aux tentatives de phishing et en prenant des mesures de sécurité proactives. Vous trouverez ci-dessous quelques façons de rester à l’abri d’une attaque de fichiers:

- Ne jamais copier / coller les commandes dans OS: Ne divertissez aucune demande pour copier / coller un chemin ou une commande n’importe où dans le système d’exploitation, comme l’exécution, le CMD, l’explorateur de fichiers, etc. Même si vous savez ce que vous codez et ce qu’il fera, il est préférable de le taper manuellement.

- Harden PowerShell Security: Beaucoup de ces attaques dépendent des scripts de PowerShell en cours d’exécution. Vous pouvez durcir la sécurité de PowerShell afin qu’il ne gère pas de scripts malveillants involontaires. Voici un guide complet pour sécuriser PowerShell.

- Utilisez un antivirus qui inspecte la mémoire: Vous devriez obtenir un antivirus qui a une puissante fonctionnalité de balayage de mémoire. Ces programmes antivirus peuvent scanner la mémoire en temps réel pour détecter le code malveillant. BitDefender et ESET ont tous deux une puissante fonction de balayage de mémoire.

- Utiliser le compte utilisateur standard: La plupart des logiciels malveillants doivent exécuter des commandes spécifiques avec les privilèges d’administration. Vous ne devez pas utiliser le compte d’administration comme compte principal, car il est plus vulnérable à de telles attaques automatiques. Un compte utilisateur standard est plus que suffisant pour les tâches quotidiennes.

Que faire si vous avez déjà exécuté la commande malveillante

Si vous pensez être tombé pour cette attaque et maintenant votre appareil est compromis, les étapes pour protéger votre appareil sont très différentes. Vous trouverez ci-dessous les étapes que vous pouvez suivre pour protéger votre PC et vos comptes. Assurez-vous simplement de les suivre dans la séquence exacte:

- Débranchez-vous du réseau: La première chose que vous devez faire est de se déconnecter du réseau afin que l’infosteller ne puisse pas envoyer d’informations au serveur C2. Le processus de vol prend du temps, donc plus vous agissez vite, mieux c’est.

- Modifier le mot de passe des comptes: Utilisez un autre PC ou un appareil mobile et réinitialisez les mots de passe de tous les comptes qui ont été connectés sur le PC infecté ou avaient des informations d’identification. Il est nécessaire de faire cette étape sur un appareil séparé et immédiatement, car les pirates attaquent dès que les informations sont reçues.

- Exécutez Microsoft Defender Offline Scan: Une analyse hors ligne désactive le PC et exécute une analyse système complète à partir d’un environnement séparé (fiable). Il devrait attraper l’infostaler dans la plupart des cas. Dans Windows, ouvrez l’application Windows Security à l’aide de la recherche et allez sur Virus et protection des menaces → Options de numérisation → Microsoft Defender Antivirus (scan hors ligne).

- Vérifiez les processus de démarrage et d’exécution: Après l’analyse, vous devez vérifier tous les processus qui s’exécutent automatiquement sur le démarrage et les processus en cours d’exécution actuels pour trouver et supprimer des fichiers malveillants. Pour cela, obtenez les applications Autoruns et Process Explorer (téléchargez et déplacez-vous d’un autre appareil hors ligne). Ces applications afficheront tous les processus avec des informations pour confirmer si un processus est digne ou non.

- Réinitialiser / restaurer les fenêtres: Si les étapes ci-dessus ne fonctionnent pas ou si vous voulez la tranquillité d’esprit, vous pouvez réinitialiser les fenêtres pour vous assurer que l’infostaler est supprimé (la plupart ne sont pas créés pour persister après la réinitialisation). Selon vos besoins, vous pouvez restaurer des fenêtres, réinitialiser les fenêtres ou nettoyer les fenêtres.

FileFix et des attaques malveillantes similaires dépendent fortement du phishing et de l’ingénierie sociale pour exécuter les commandes. Une bonne règle de base consiste à ne jamais divertir aucun type de demandes non sollicitées. Vous pouvez également utiliser ces outils de sécurité en ligne pour confirmer davantage les soupçons.