Table des matières

Les pirates prospèrent sur des erreurs simples comme cliquer sur de faux liens, exécuter des scripts ou donner des OTP. Ces dérapages conduisent presque toujours à une violation de sécurité. Si vous voulez rester en sécurité, ne faites jamais les choses suivantes, peu importe à quel point le résultat peut être tentant et évitez d'être piraté.

1. Ne désactivez jamais aucune fonctionnalité de sécurité pour installer une application

Les pirates attirent souvent les utilisateurs avec un logiciel pratique (infecté) qui offre des fonctions trop belles pour passer. Bien sûr, les systèmes de sécurité détectent facilement les logiciels malveillants et le bloquent. Cependant, ils instruisent l'utilisateur dans un didacticiel associé ou un fichier de lecture pour désactiver une fonction de sécurité qui pourrait le détecter.

Bien sûr, ils donneront une raison solide pour laquelle il doit être désactivé, comme «puisque notre logiciel accède aux fichiers système à (quoi qu'il fasse), il est signalé par Windows Defender».

Les fonctions de sécurité communes demandent les pirates de désactivation incluent les logiciels antivirus, le pare-feu, la Windows UAC, le gardien Mac, etc. Ceux-ci empêchent l'installation d'un programme de logiciel malveillant ou de fonctions spécifiques.

Si vous vous conformez, cela peut conduire à une installation de logiciels malveillants comme les keyloggers, les chevaux de Troie, les ransomwares, etc., et même les logiciels malveillants au niveau du noyau si vous désactivez complètement les fonctionnalités de sécurité.

Vous devez toujours ignorer de telles instructions, aussi tentantes elles peuvent paraître. S'il est vrai que certains logiciels légitimes qui peuvent accéder aux fichiers système sensibles sont également signalés par l'antivirus, le risque d'infection est plus élevé. Si vous devez prendre le risque, il est préférable de l'essayer sur une machine virtuelle afin que votre système principal ne soit pas exposé.

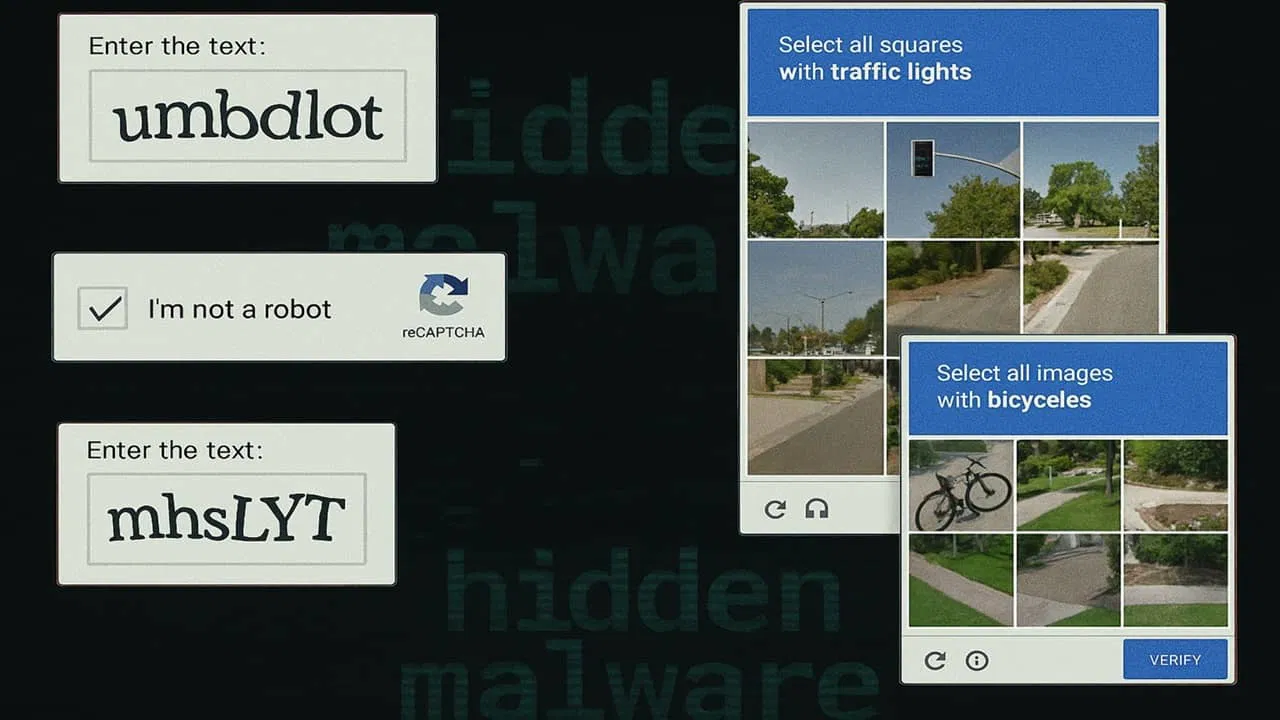

2. Ne donnez jamais vos mots de passe unique (OTP)

Les mots de passe unique temporaires sont l'une des méthodes les plus courantes pour l'authentification à deux facteurs. Les pirates peuvent vous convaincre de partager l'OTP que vous avez reçu par e-mail ou texte pour pirater votre compte ou authentifier d'autres actions sensibles.

Les OTP sont utilisés pour authentifier les connexions, les transactions financières, les demandes de réinitialisation du mot de passe, modifier les informations de compte sensible, vérifier les nouveaux emplacements, etc. Cela signifie que les pirates peuvent utiliser de nombreuses astuces pour vous convaincre de partager l'OTP, car il peut y avoir de nombreux scénarios où un OTP est envoyé.

Dans la plupart des cas, ils se déguisent en fonctionnaires, tels que les représentants du support client, et vous demandent de partager l'OTP pour obtenir de l'aide dans un faux scénario. Dans de rares cas, ils mettront en place une fausse page Web qui nécessitera un autre service pour un autre service.

Quelle que soit l'astuce qu'ils utilisent, vous pouvez facilement l'éviter en comprenant que OTP est conçu pour être vu uniquement par vous. Personne n'a le droit de le savoir, que ce soit des responsables de l'entreprise, des services liés, vos amis ou même les forces de l'ordre. Si quelqu'un vous demande de leur dire l'OTP envoyé sur votre téléphone / e-mail, c'est à 100% une tentative de piratage et vous devez le refuser.

3. Ne connectez jamais à une page non officielle

Les attaques de phishing s'appuient fortement sur le fait que les utilisateurs entrent dans la saisie des informations de compte sur une fausse page de connexion pour voler les informations. Bien qu'il existe de nombreuses méthodes d'attaque de phishing, le pirate vous demandera de saisir les détails de connexion sur une fausse page.

Ils peuvent vous inciter à penser que c'est le site officiel en faisant correspondre son URL et en concevant ou vous convaincre de saisir les détails de connexion pour authentifier ou lier les comptes. Pour rester en sécurité, entrez toujours les détails de votre compte sur la page de connexion officielle du site Web.

Si vous pensez que vous êtes redirigé vers un faux site Web, vous pouvez reconnaître un site de phishing en faisant correspondre son URL avec l'URL de la page officielle. Par exemple, si vous êtes invité à vous connecter avec votre compte Google, l'URL doit être «Accounts.google.com». S'il a des erreurs d'orthographe ou des modifications subtiles, vous ne devez pas saisir les détails de votre compte.

L'utilisation d'un gestionnaire de mots de passe aidera également grandement, car il ne saisit pas les informations d'identification sur de fausses pages.

4. Ne donnez jamais le mot de passe de votre compte – même aux «fonctionnaires»

Les pirates peuvent également utiliser des tactiques ou une autorité effrayantes pour vous convaincre de partager le mot de passe de votre compte pour résoudre les problèmes ou pour la vérification. Ils peuvent agir en tant que représentants de l'entreprise, représentants du gouvernement ou agents d'application de la loi, et vous demander de fournir vos détails de connexion pour la «vérification».

Heureusement, similaire à OTP, les mots de passe du compte sont destinés à être connus uniquement par le propriétaire. Les responsables ne peuvent légalement pas demander votre mot de passe (à moins qu'ils aient une ordonnance judiciaire légitime) et ont déjà de nombreuses autres façons de vérifier votre identité. Refuser toujours toutes les demandes de partage de vos mots de passe.

5. N'acceptez pas les invites liées au système dans votre navigateur

Une autre tactique courante que les pirates sont utilisées consiste à créer de fausses annonces et pop-ups pour effrayer les gens dans le téléchargement de logiciels malveillants, communément appelés Scareware. Ce sera soit une annonce, soit une fenêtre contextuelle sur un site Web malveillant qui vous avertira d'un problème avec votre PC et recommandera un logiciel pour le réparer.

Ce logiciel sera soit des logiciels malveillants pour voler des données, des logiciels publicitaires ou un faux logiciel avec une fausse mise à niveau premium. Vous trouverez ci-dessous des exemples de messages communs que vous pouvez voir:

– Avertissement! Nous avons détecté cinq virus sur votre ordinateur! Cliquez sur «Scan maintenant» pour les supprimer.

– Votre PC fonctionne lentement! Optimiser maintenant.

– Votre installation Windows est corrompue! Cliquez ici pour le réparer maintenant.

La chose intéressante à propos de ces messages est qu'ils mentnt dès le départ. Les sites Web des navigateurs ne peuvent pas interagir directement avec le système d'exploitation pour le scanner ou regarder des données personnelles. Par conséquent, les affirmations de ces messages selon lesquelles ils ont détecté quelque chose sur votre PC ne sont pas techniquement possibles.

Si vous voyez un tel message, ils sont presque toujours une arnaque ou une mauvaise publicité logicielle. Ignorez-le simplement, ou si vous l'avez téléchargé accidentellement, supprimez-le sans exécuter le fichier.

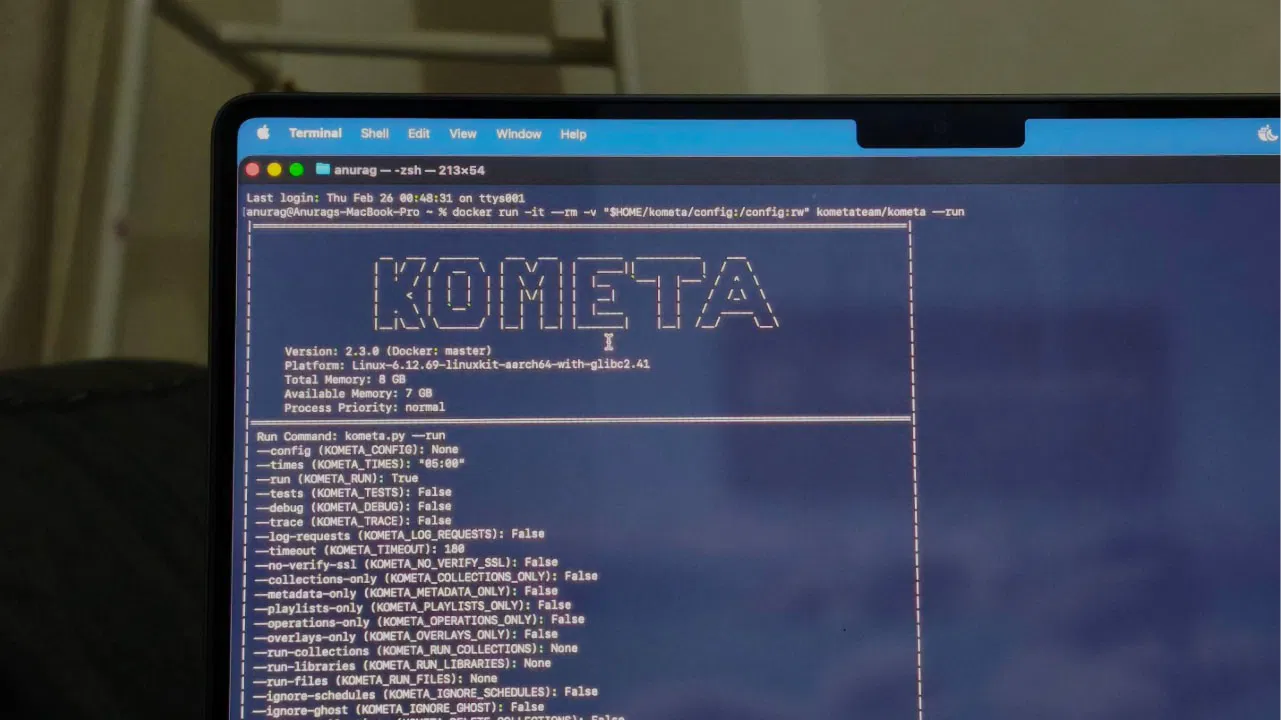

6. Ne suivez jamais les instructions pour exécuter des scripts inconnus

Les scripts malveillants sont un autre gros problème, car les pirates peuvent les utiliser pour faire des dégâts extrêmes sans avoir besoin de télécharger d'abord des logiciels malveillants. Malheureusement, Internet est plein de commandes et de scripts sûrs sur des sites Web fiables, nous oublions donc que de mauvais scripts existent également.

Pour aggraver les choses, comprendre les scripts complexes n'est pas quelque chose que tout le monde peut faire, afin que les gens puissent facilement être convaincus d'exécuter un mauvais script avec une explication qu'il fait quelque chose de bien. Vous trouverez ci-dessous de mauvaises choses que les scripts / commandes malveillants peuvent faire:

- Téléchargez silencieusement les logiciels (probablement malware).

- Extraire des informations sensibles comme les mots de passe enregistrés dans le navigateur.

- Désactivez vos programmes de sécurité, comme l'antivirus ou le pare-feu.

- Créez un compte utilisateur caché avec l'accès administratif.

- Crypter les fichiers pour l'attaque des ransomwares.

- Créez une configuration pour contrôler à distance votre PC.

Par exemple, un tutoriel pour résoudre un problème ou exécuter une application peut fournir des scripts que les pirates peuvent dire sont nécessaires pour que les choses fonctionnent. Même une application malveillante peut avoir des instructions pour exécuter des scripts qui désactivent réellement les systèmes de sécurité.

Les commandes d'invite de commande en cours d'exécution ou les scripts .bat / .vbs sont courants dans de nombreux tutoriels en ligne, donc les sauter entièrement ne sera pas pratique. Si vous ne pouvez pas voir le script et comprendre ce qu'il fait, une solution plus facile consiste à le copier / coller dans un chatbot AI comme Chatgpt ou Gemini. Ces outils peuvent bien comprendre tous les scripts / codes et vous indiquer exactement ce qu'ils feront s'ils seront exécutés.

Bonus: ne branchez jamais un lecteur USB inconnu

Les disques USB inconnus peuvent également être très dangereux, car ils peuvent automatiquement exécuter des commandes ou installer des logiciels malveillants. Les pirates peuvent distribuer des USB infectés en les laissant dans une zone commerciale ou en ciblant des personnes importantes spécifiques, comme les employés d'une entreprise.

Si AutoPlay est activée sur le PC, l'USB installa automatiquement les logiciels malveillants pour voler des données ou prendre le contrôle du PC. Cela peut également se produire si vous ouvrez manuellement un faux fichier infecté à l'intérieur.

Sans oublier, ce pourrait être un canard en caoutchouc USB qui ressemble à un USB mais qui est en fait un clavier avec des commandes et des scripts pré-ajoutés à exécuter lorsqu'il est branché. Si vous ne connaissez pas ou ne fais pas confiance à la source qui a fourni l'USB, ne pas 'T branchez-le.

Si vous choisissez de ne jamais faire les choses ci-dessus, vous esquiverez sûrement de nombreuses tentatives de piratage. Bien sûr, il y a encore de nombreuses façons de pirater vos comptes – même les ordinateurs à air ne sont pas à l'épreuve des pirates – alors utilisez toujours pleinement les mesures de sécurité à votre disposition.