Table des matières

Une nouvelle attaque BYOVD (apporter votre propre conducteur vulnérable) exploite un pilote légitime et signé qui contient une vulnérabilité. Cela permet aux attaquants d’atteindre l’exécution de code au niveau du noyau, de contourner Microsoft Defender et d’installer des ransomwares. Pour éviter de tomber victime, suivez les mesures de protection dans ce guide.

Comment l’attaque BYOVD est en train d’échapper à Microsoft Defender Protection

Cette attaque BYOVD exploite le pilote rwdrv.sys pour obtenir un accès au niveau du noyau, puis déployer le pilote hlpdrv.sys malveillant pour désactiver Microsoft Defender Shields du registre. Le pilote RWDRV.SYS est généralement installé et utilisé par des applications Optimizer comme ThrotTlestop ou certaines applications de contrôle des ventilateurs. C’est un pilote légitime, mais il peut être exploité pour obtenir un accès au niveau du noyau. Voici comment fonctionne l’attaque:

- Les pirates ont accès au PC. Habituellement, en compromettant le réseau, mais cela peut également être fait en utilisant des chevaux de Troie à distance (rat).

- Ils installent le pilote rwdrv.sys que Windows fait confiance par défaut.

- En utilisant le pilote RWDRV.SYS, ils obtiennent des privilèges de noyau pour installer le pilote hlpdrv.sys malveillant.

- HLPDRV.SYS modifie les valeurs de registre Windows pour désactiver Microsoft Defender Shields.

- Avec les protections désactivées, l’attaquant installe les ransomwares ou exécute d’autres outils malveillants.

Jusqu’à présent, Akira Ransomware est associé à ces attaques, mais avec une protection, les acteurs malveillants peuvent faire ce qu’ils veulent. Suivez les mesures de protection ci-dessous pour rester en sécurité:

Activer les fonctionnalités de sécurité Windows

Il existe des fonctionnalités de sécurité Windows qui peuvent empêcher que ces attaques ne se produisent ou même protéger lorsque les boucliers Microsoft Defender sont en panne. Recherchez «Windows Security» dans la recherche Windows, ouvrez l’application Windows Security et activez les fonctionnalités de sécurité suivantes qui sont désactivées par défaut.

- Accès aux dossiers contrôlés: Cette fonctionnalité est une fonction de protection des ransomwares qui résistera aux attaques même avec les boucliers de défenseur. Aller à Virus et protection des menaces → Gérer les paramètres → Gérer l’accès aux dossiers contrôlés et activer Accès à dossier contrôlé basculer. Vous pouvez ensuite ajouter des dossiers protégés qui résisteront aux attaques de ransomwares.

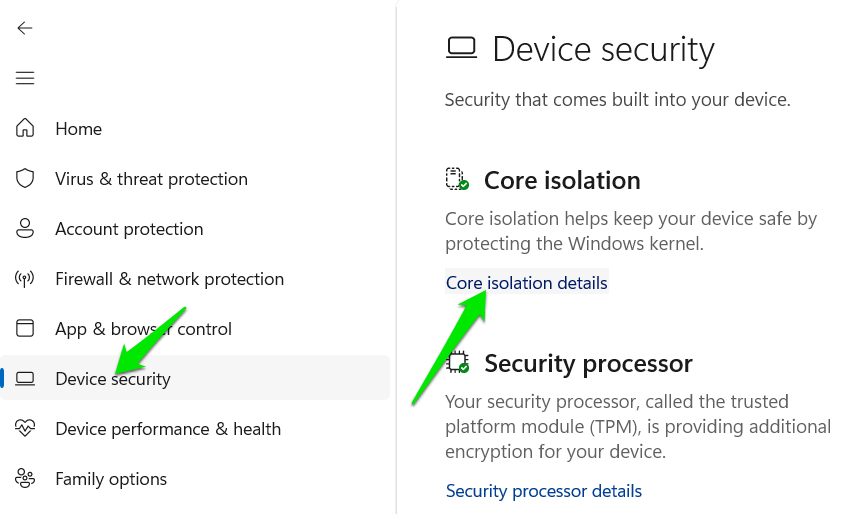

- Caractéristiques d’isolement de base: Les caractéristiques d’isolement de base peuvent empêcher l’installation de pilotes vulnérables et l’exécution d’un code malveillant. Si tous sont activés, il augmente considérablement la sécurité et BYOVD peut même ne pas entrer dans le système. Aller à Sécurité de l’appareil et ouvert Détails d’isolement de base. Vous devez activer toutes les fonctionnalités ici, mais l’intégrité de la mémoire peut nécessiter la gestion du pilote.

Désinstaller les utilitaires au niveau du noyau s’ils ne sont pas nécessaires

De nombreux outils utilitaires qui fonctionnent au niveau du noyau utilisent le pilote rwdrv.sys. Si ce pilote vulnérable est déjà présent, il peut faciliter le travail des pirates, car ils n’auront pas à installer leur propre copie. En fait, les attaques récentes ont utilisé le pilote déjà installé. Si ce n’est pas nécessaire, vous devez éviter d’utiliser des outils utilitaires qui installent rwdrv.sys, comme ThrotTlestop ou Rweverything.

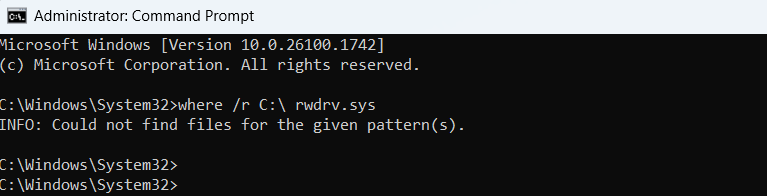

Pour confirmer si vous avez installé RWDRV.SYS, recherchez «CMD» dans Windows Search, cliquez avec le bouton droit sur Invite de commandeet cliquez Exécuter en tant qu’administrateur. Ici, exécutez la commande where /r C: rwdrv.sys et laissez-le scanner. Si le pilote rwdrv.sys est trouvé, vous devez trouver l’application qui l’a installée et la désinstaller.

Utilisez un compte standard pour un usage quotidien

Pour une meilleure protection, nous recommandons toujours de ne pas utiliser un compte d’administration et en fonction d’un compte standard pour une utilisation quotidienne. Contre BYOVD, cela est particulièrement important. Cette attaque dépend fortement des privilèges d’administration pour installer le pilote vulnérable ou l’utiliser.

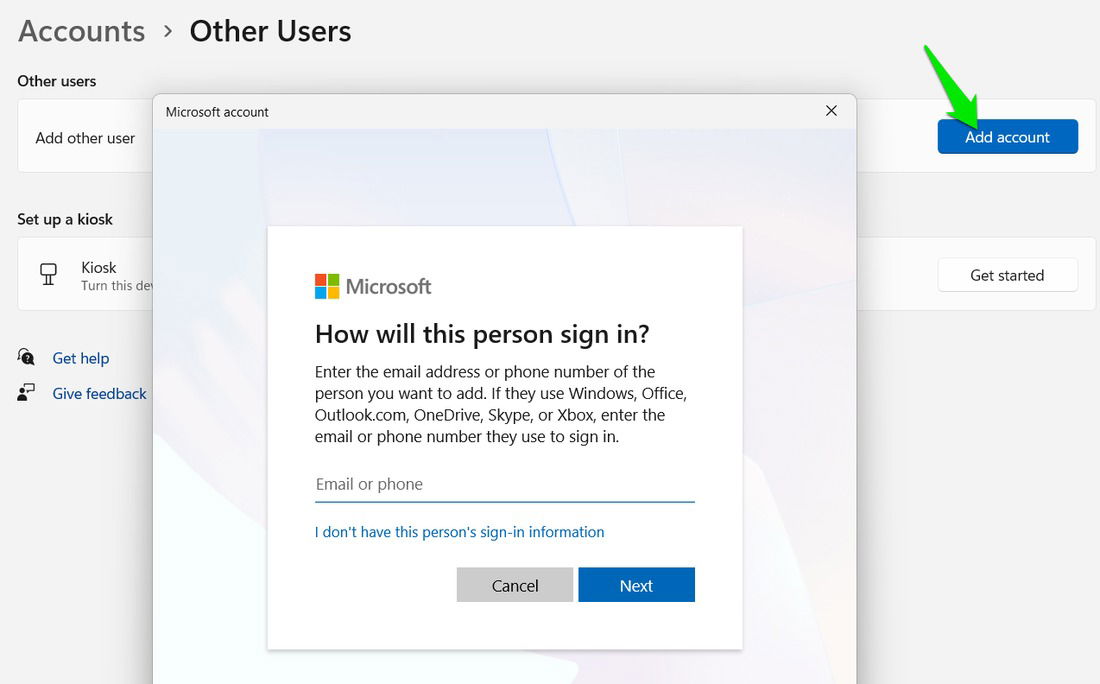

Sur un compte standard, les pirates ne pourront pas apporter de modifications élevées au PC, donc l’attaque s’arrêtera à la création. S’ils essaient, vous serez informé de l’action. Pour créer un nouveau compte standard, ouvrez Windows Paramètres et aller à Comptes → Autres utilisateurs → Ajouter un compte. Suivez les instructions pour créer un nouveau compte et définissez-le comme Standard.

Utilisez un logiciel antivirus différent

Cette attaque a spécifiquement des instructions pour désactiver Microsoft Defender Shields; Les mêmes instructions ne fonctionneront pas pour d’autres logiciels antivirus tiers. Les programmes antivirus tiers utilisent différentes méthodes pour gérer les fonctions de bouclier / désactivé, de telles attaques ne peuvent pas les exploiter avec une instruction universelle.

Installez simplement n’importe quel programme antivirus gratuit avec une numérisation en temps réel pour rester en sécurité, comme AVAST ou AVG antivirus.

Les chercheurs en sécurité (GuidePoint, Kaspersky et autres) ont déjà suivi les ransomwares Akira en utilisant RWDRV.SYS dans les attaques BYOVD et ont publié des CIO. J’espère que Microsoft fera quelque chose à propos de cette menace dans un avenir proche. Juste pour être en sécurité, activez toutes les fonctionnalités de sécurité Windows, en particulier les fonctionnalités avancées de Microsoft Defender.