Table des matières

Les gestionnaires de mots de passe sont censés protéger les mots de passe et les informations sensibles, mais ils peuvent parfois être manipulés pour révéler des données aux attaquants. Une technique de jacking de clics DOM récemment rapportée peut inciter certains gestionnaires de mot de passe dans des informations d’identification de mise à niveau des faux. Voici comment fonctionne l’attaque et ce que vous pouvez faire pour vous protéger.

Comment les gestionnaires de mot de passe sont vulnérables

Un modèle d’objet de document (DOM) Exploit a permis la création d’une variante de jacking de clics qui peut permettre aux acteurs malveillants de déclencher furtivement la fonctionnalité des gestionnaires de mots de passe pour voler des informations sensibles, y compris les mots de passe, les codes TOTP / 2FA, les données de carte de crédit, etc. Voici comment fonctionne l’attaque:

- La victime visite une page contrôlée par l’attaque qui montre un élément cliquable normal, comme une bannière de consentement des cookies ou un bouton «Fermer» sur une fenêtre contextuelle.

- La page malveillante place secrètement un formulaire invisible à l’emplacement de l’objet cliquable en exploitant la visibilité DOM (paramètre

opacity:0). - Lorsqu’un utilisateur clique, son extension de gestion de mot de passe installée remplit automatiquement les détails que les demandes du formulaire, que les pirates peuvent voler.

Tout cela se produit furtivement et l’utilisateur ne découvre jamais que ses informations d’identification ont été volées. Le rapport d’origine a testé 11 des principaux gestionnaires de mots de passe, mais il est sûr de supposer qu’il s’applique à la plupart des gestionnaires de mots de passe qui ont une fonction automatique. Après le rapport, plusieurs gestionnaires de mots de passe ont émis des correctifs pour ajouter une invite de confirmation pour les automobiles, mais certains sont toujours vulnérables.

Même alors, la plupart des correctifs de gestion de mot de passe ne sont que des correctifs de bande, car il ne résout pas le problème fondamental en raison de la façon dont les navigateurs rendent les pages Web. Comme l’a souligné 1Password, « Le problème sous-jacent réside dans la façon dont les navigateurs rendent les pages Web, nous pensons qu’il n’y a pas de correction technique complète que les extensions des navigateurs peuvent livrer d’elles-mêmes.«.

Outre la mise à jour de l’extension de votre gestion de mot de passe à la dernière version, suivez les mesures ci-dessous pour vous protéger de ces attaques de jacking cliquable.

Désactiver le automatique dans votre extension de gestion de mot de passe

Autofill est la fonction principale que cette attaque exploite. Par défaut, les gestionnaires de mots de passe rempliront automatiquement les champs lorsque vous cliquez dessus. Vous pouvez désactiver ce comportement pour éviter l’exploitation. Par la suite, vous devrez cliquer sur un bouton spécifique lorsque le champ est mis au point pour le remplir manuellement.

Tout ce que vous avez à faire est d’accéder aux paramètres de l’extension du gestionnaire de mots de passe et de désactiver la fonction automatique. La bascule doit être sous le Autofill et économiser (ou similaire) Section qui désactive la mise au point automatique sur la mise au point.

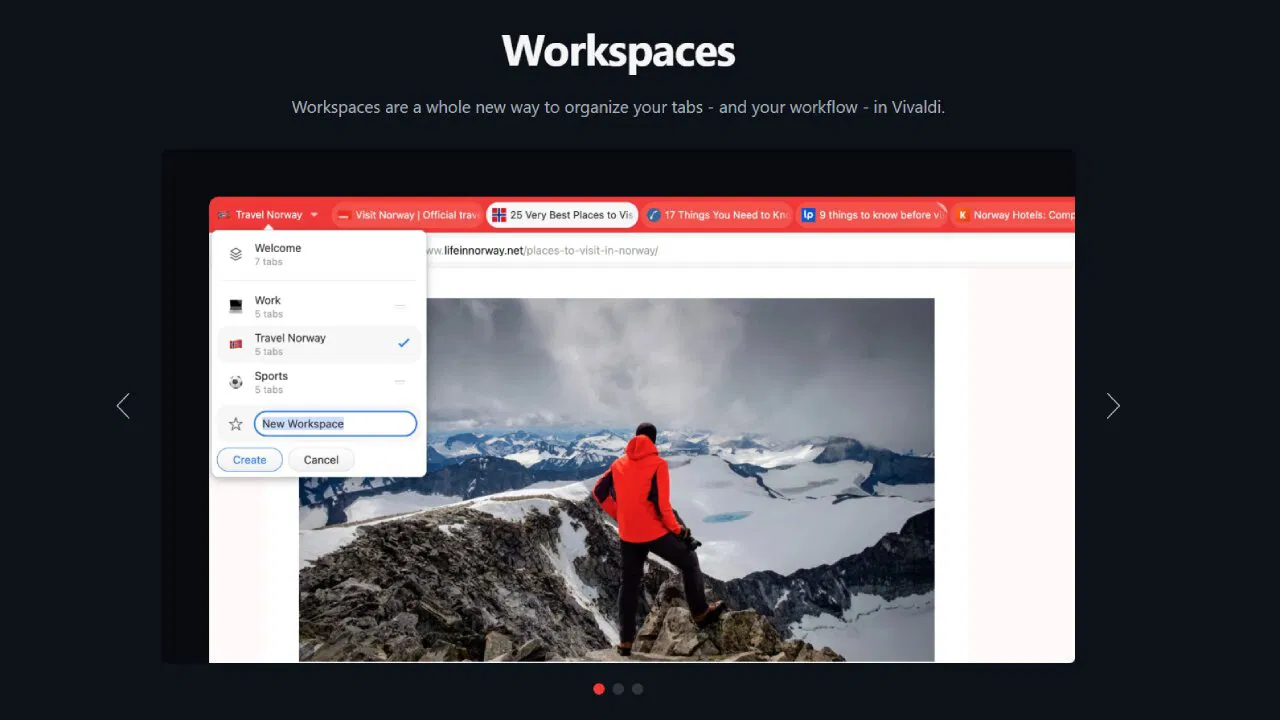

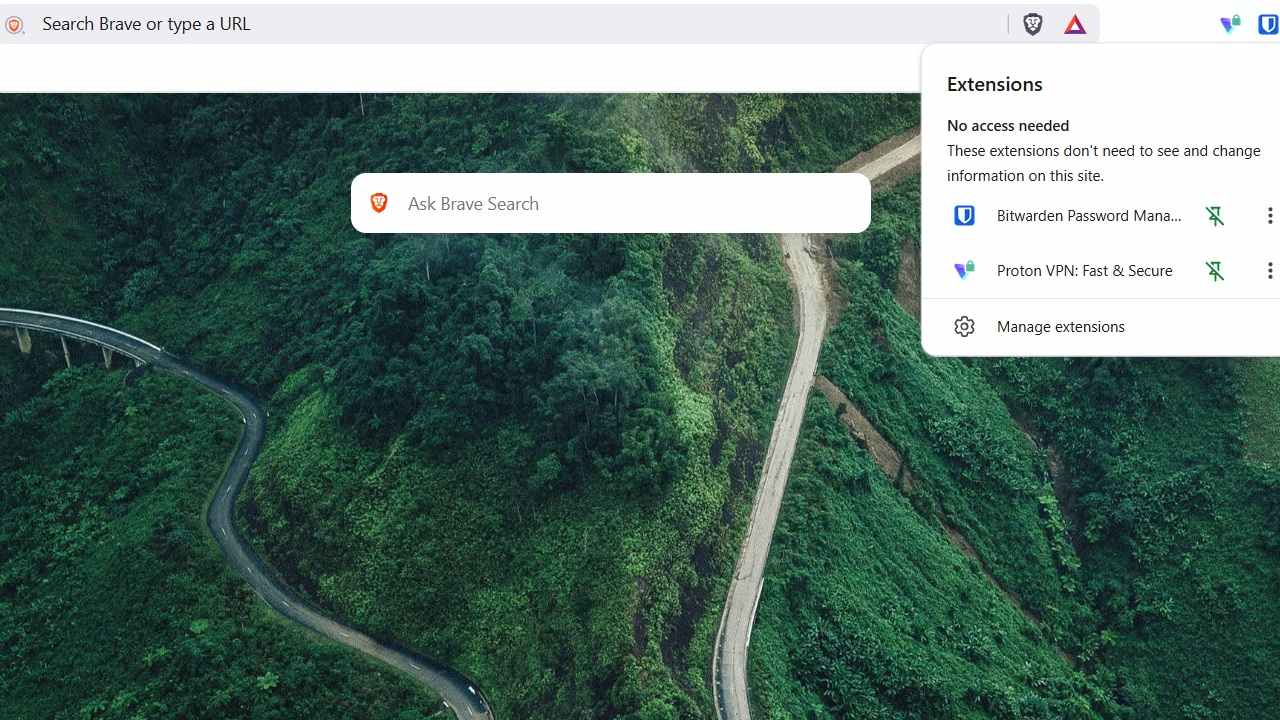

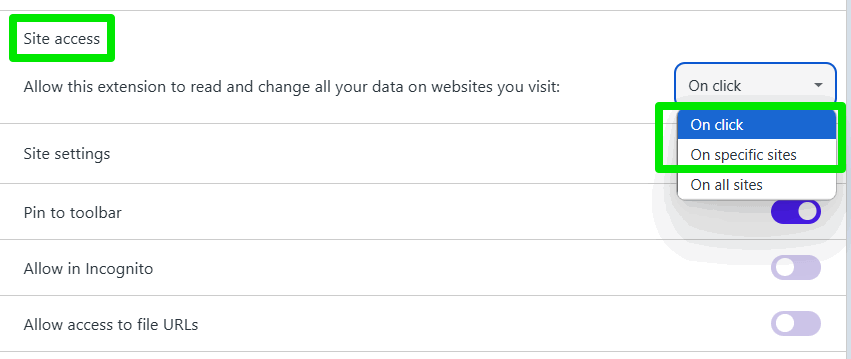

Définir les extensions sur Click ou sur des sites spécifiques

Les navigateurs ont une option pour forcer une extension à activer uniquement sur un site Web spécifique ou lorsque l’icône d’extension est cliquée. Vous pouvez utiliser ces options pour garder le gestionnaire de mots de passe désactivé sur tous les sites Web sur lesquels il n’est pas censé remplir le champ de mot de passe. Cela nécessitera une configuration ou des clics supplémentaires, mais cela garantira qu’aucune attaque ne peut exploiter votre gestionnaire de mots de passe.

Ouvrez votre navigateur Extensions page et ouvrez la page Détails de votre gestionnaire de mots de passe. Ici, vous trouverez le Accès au site sectionner avec Sur tous les sites sélectionné par défaut. Vous devez sélectionner En clic ou Sur des sites spécifiques Ici, selon vos préférences. En clic, le gestionnaire de mots de passe ne s’activera que lorsque vous cliquez sur son icône de la barre d’outils, et avec l’option de sites spécifiques, il ne fonctionnera que sur des sites Web sélectionnés et restera désactivé sur d’autres.

Préférez l’utilisation de l’application de bureau / mobile au lieu de l’extension

Ces attaques de jacking clicking sont limitées à l’extension du gestionnaire de mots de passe qui automatiquement les informations ou remplissent la commande. Si vous souhaitez minimiser les risques et que vous souhaitez toujours utiliser un gestionnaire de mots de passe, utilisez plutôt l’application de bureau / mobile associée.

La plupart des applications de gestion de mot de passe fourniront une fonction de recherche et de copie facile pour faciliter le processus d’entrée manuel. Lorsque vous êtes sur une page de connexion, recherchez et cliquez sur le bouton Copier à côté de son entrée dans l’application Motword Manager pour l’utiliser.

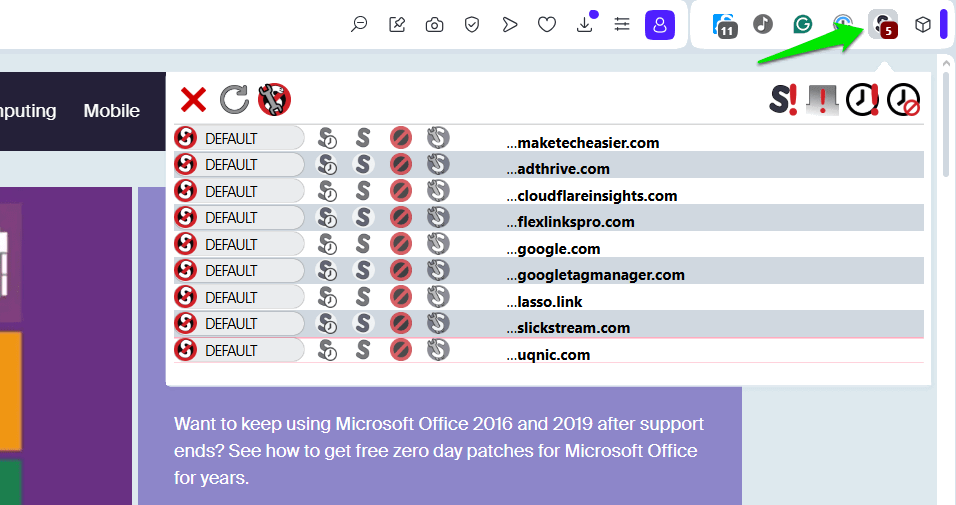

Utilisez une extension du bloqueur de script

La plupart de ces attaques dépendent fortement des scripts sur la page pour fonctionner, c’est pourquoi le blocage des scripts est considéré comme l’une des meilleures façons de rester en sécurité en ligne. Le simple fait de bloquer JavaScript est efficace pour cette attaque, mais nous vous recommandons de bloquer tous les scripts sur des domaines non fiables pour la meilleure protection.

Noscript est une excellente extension à cet effet, qui est disponible pour Chrome et Firefox. Par défaut, il bloquera tous les types de scripts actifs, y compris JavaScript, des objets embarqués, des médias, etc. Vous pouvez ensuite activer uniquement les scripts sur les sites Web en qui vous avez confiance.

Bonus: comptes correctement sécurisés

La meilleure protection contre toute attaque de vol d’identification est d’utiliser une méthode de protection secondaire qui ne peut pas être volé facilement. 2FA est votre meilleur pari, mais vous avez besoin d’une méthode 2FA fiable; La vérification des SMS ne suffit pas. TOTP est un bon début, mais assurez-vous d’avoir l’application Authenticator sur un appareil séparé. De plus, une clé passante est meilleure que le 2FA ordinaire, surtout si vous utilisez une clé de sécurité matérielle dédiée.

Pour minimiser la surface d’attaque, essayez d’éviter en fonction des solutions de connexion automatiques. Il peut être légèrement gênant de faire un clic supplémentaire ou deux, mais cela vaut la sécurité. Ceci est particulièrement important si vous utilisez des gestionnaires de mot de passe pour stocker toutes les informations sensibles.