Table des matières

Année après année, les fichiers LNK sont exploités dans des attaques de logiciels malveillants, principalement parce qu’une vulnérabilité principale cache le contenu malveillant aux utilisateurs. Microsoft n’a pas encore corrigé la faille, il faut donc être prudent lors de la manipulation des fichiers LNK. Suivez les étapes de ce guide pour vous protéger des attaques qui en abusent.

Que sont les fichiers LNK et pourquoi sont-ils dangereux

Vous avez probablement déjà créé des raccourcis dans Windows ou autorisé des applications à créer des raccourcis (généralement des raccourcis sur le bureau). Ces raccourcis sont des fichiers LNK et portent des extensions .lnk. Vous ne le savez peut-être pas, car l’extension de fichier .lnk n’est pas affichée par Windows et comporte à la place une icône en forme de flèche latérale.

Ces raccourcis ont un champ cible qui pointe vers l’emplacement de l’application/du fichier qu’il peut ouvrir. Plus important encore, ce champ cible accepte également les arguments de ligne de commande et d’autres instructions de lancement, permettant aux acteurs malveillants d’exécuter des scripts malveillants, souvent utilisés pour des attaques sans fichier comme le malware Astaroth.

Être capable d’exécuter des scripts/instructions malveillants lors de l’exécution n’est même pas sa vulnérabilité. La principale vulnérabilité est qu’un acteur malveillant peut ajouter des espaces vides dans le champ cible au-delà de sa limite visible pour masquer les scripts malveillants. L’utilisateur verra une adresse cible sûre, mais il exécutera des instructions malveillantes. Il est officiellement suivi sous l’ID : CVE-2025-9491.

Un attaquant cache généralement un fichier .lnk dans une archive. Le fichier .lnk masque les instructions malveillantes dans le champ cible et affiche une fausse icône avec un faux nom comme « Instructions.pdf.ink ». Étant donné que Windows n’affiche pas l’extension de fichier de ces raccourcis, l’utilisateur voit le nom comme « Instructions.pdf ». Une fois lancé, il exécutera l’attaque.

Afficher l’extension de fichier LNK sous Windows

Savoir qu’il s’agit d’un fichier de raccourci et non d’un vrai fichier constitue la défense la plus importante contre de telles attaques. Les fichiers LNK sont conçus pour ouvrir des fichiers/applications sur le même PC ou sur un lecteur réseau. Cela signifie qu’aucun tiers ne vous enverra jamais de fichier LNK puisqu’il ne sait pas ce qu’il y a dans votre PC. Recevoir un fichier LNK sous quelque forme que ce soit est très probablement une attaque malveillante.

Pour faciliter l’identification, vous pouvez forcer Windows à afficher l’extension .lnk pour tous les raccourcis. Nous devrons utiliser un hack de registre pour cela, car l’option de révélation d’extension de fichier intégrée ne s’applique pas aux fichiers .ink. Tout d’abord, activez l’option Afficher les extensions de fichiers, puis appliquez le hack de registre ci-dessous :

Avertissement: assurez-vous de sauvegarder le registre avant de suivre les instructions, car toute modification incorrecte dans le registre peut entraîner une instabilité du système et une éventuelle perte de données.

Ouvrez le registre et déplacez-vous vers l’emplacement suivant :

HKEY_CLASSES_ROOTlnkfileIci, supprimez le NeverShowExt chaîne dans la colonne de droite. Vous devrez redémarrer le PC pour que les modifications prennent effet. Vous verrez maintenant que tous les raccourcis auront l’extension .lnk. Si jamais vous recevez un fichier d’une personne portant l’extension .ink, n’ouvrez pas le fichier.

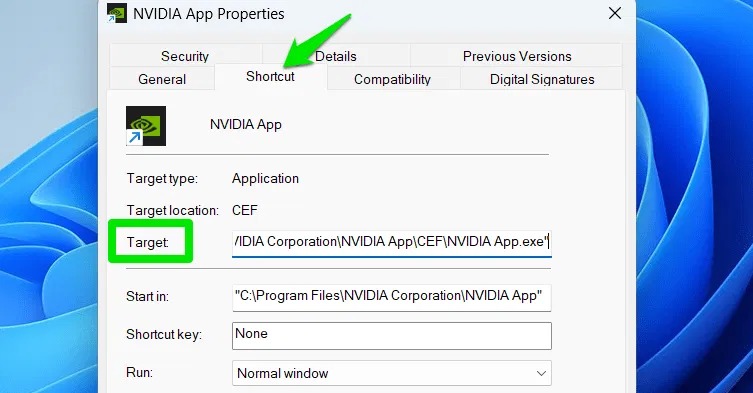

Analyser correctement le fichier LNK

Si vous trouvez un fichier LNK suspect, vous pouvez analyser soigneusement son champ cible pour trouver des indices. Cliquez avec le bouton droit sur le fichier LNK et sélectionnez Propriétés. Dans le Raccourci onglet, vous trouverez l’onglet Cible champ que vous devez analyser.

Pour un raccourci d’application classique, ce champ doit simplement afficher l’emplacement exact où se trouve l’application sur votre PC, entre guillemets. Si cela ne mène pas à l’application/au fichier attendu et ouvre à la place un outil de commande tel que cmd.exe, powershell.exe, mshta.exe, wscript.exe, etc., cela pourrait être malveillant.

De plus, si vous voyez des caractères aléatoires, du code binaire ou des espaces blancs à la fin de la chaîne, cela peut également suggérer un comportement malveillant.

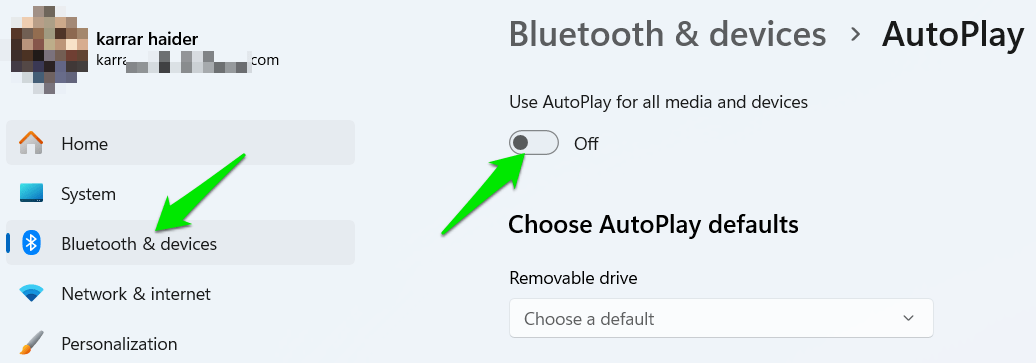

Désactiver la lecture automatique et les aperçus de fichiers sous Windows

Historiquement, Windows AutoPlay pour les clés USB et la fonctionnalité d’aperçu des fichiers de l’Explorateur de fichiers ont été exploités pour les attaques de fichiers LNK. Même si Microsoft a amélioré la sécurité, le risque persiste en raison de la nature de ces fonctionnalités. Si vous n’utilisez pas ces fonctionnalités, vous devez les désactiver pour des raisons de sécurité.

Dans les paramètres Windows, accédez à Bluetooth et appareils → Lecture automatique et désactivez le bouton bascule ici pour désactiver la lecture automatique. Pour les aperçus de fichiers, suivez notre guide pour désactiver les aperçus de fichiers et gérer les exceptions.

Activer l’accès contrôlé aux dossiers

L’accès contrôlé aux dossiers est une fonctionnalité Windows permettant de se protéger contre les ransomwares. Il protège les dossiers utilisateur importants tels que les images, les documents, le bureau, etc., contre la falsification par des sources non fiables. Étant donné que de nombreuses attaques de fichiers LNK interagissent avec ces dossiers pour des actions malveillantes, cette fonctionnalité peut assurer la sécurité. Suivez notre guide pour activer l’accès contrôlé aux dossiers.

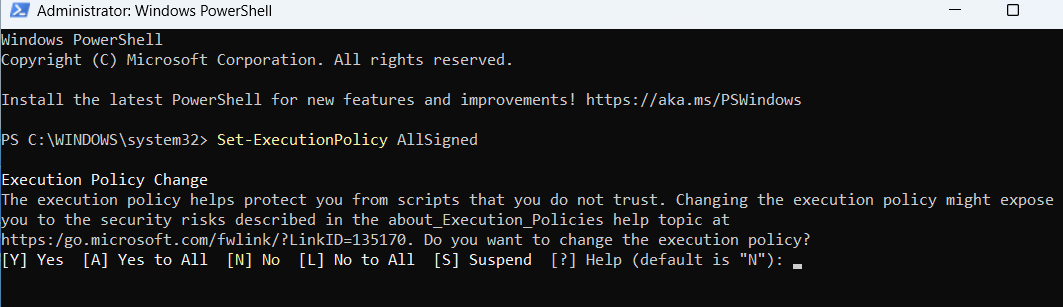

Renforcez la sécurité PowerShell

Les attaques de fichiers LNK exécutent souvent des commandes PowerShell pour prendre le relais. Vous pouvez renforcer la sécurité PowerShell en autorisant uniquement les scripts signés pour améliorer la sécurité. Recherchez « PowerShell » dans Windows Search, faites un clic droit dessus et sélectionnez Exécuter en tant qu’administrateur. Ici, exécutez la commande suivante, puis tapez « y » pour confirmer la modification.

Set-ExecutionPolicy AllSigned

Cela peut avoir un impact sur certains flux de travail qui dépendent de scripts personnalisés, comme dans les environnements d’entreprise. Si vous souhaitez annuler les modifications, exécutez la commande suivante :

Set-ExecutionPolicy UndefinedVous devez également suivre les conseils de notre guide pour sécuriser PowerShell pour une sécurité encore meilleure.

Une bonne règle de sécurité est de ne jamais ouvrir un fichier LNK si vous ne l’avez pas créé vous-même ou si vous n’autorisez pas une application à le créer, surtout si vous l’avez téléchargé depuis Internet. Assurez-vous également d’utiliser les fonctionnalités de sécurité de Windows, en particulier les fonctionnalités de sécurité désactivées.