Table des matières

Les réseaux privés virtuels (VPN) sont largement utilisés pour protéger votre activité de navigation et votre localisation, vous permettant de contourner le blocage géographique et la censure. Cependant, ils présentent des vulnérabilités telles que des fuites potentielles de données provenant de serveurs obsolètes, des politiques de conservation des données, des blocages d'adresses IP VPN et des vitesses plus lentes. Bien qu'ils restent efficaces à de nombreuses fins, vous pouvez envisager des alternatives aux VPN lorsque vous ne pouvez pas accéder à un site ou une application spécifique.

1. Routage de l'oignon (Tor)

Un VPN offre une sécurité avec un cryptage avancé, mais cela ne se produit qu'une seule fois par serveur. Au lieu du cryptage unique, essayez le routage en oignon avec le projet Tor, une alternative populaire aux VPN. Tor crypte vos données plusieurs fois et les envoie via différents serveurs gérés par des bénévoles.

Ces serveurs ne savent pas d'où proviennent les données, car chaque couche de cryptage est pelée comme un « oignon ». Les points faibles sont les nœuds d'entrée de Tor, que les FAI peuvent voir, mais tout au-delà est plus sûr et plus anonyme.

Tor est une excellente alternative aux VPN, notamment pour accéder au dark web. Il peut également être utilisé pour visiter des sites Web réguliers. Si vous souhaitez éviter la surveillance, le suivi et la censure, Tor offre une meilleure navigation sans trace que les VPN. Cependant, si vous souhaitez jouer à des jeux ou diffuser des films, un VPN est préférable, car Tor a tendance à être plus lent.

En rapport: si vous rencontrez une bande passante lente en raison des restrictions du FAI sur Tor, essayez ces méthodes pour contourner la limitation.

2. Gestion des identités et des accès (IAM)

Les solutions de gestion des identités et des accès (IAM) sont courantes dans les écoles, les entreprises et autres réseaux organisationnels. Leur objectif principal est de prévenir les fuites de données en protégeant les identités des utilisateurs plutôt que les adresses IP. Ils constituent une alternative solide aux VPN en exigeant plusieurs formes de vérification avant d’accorder l’accès aux ressources.

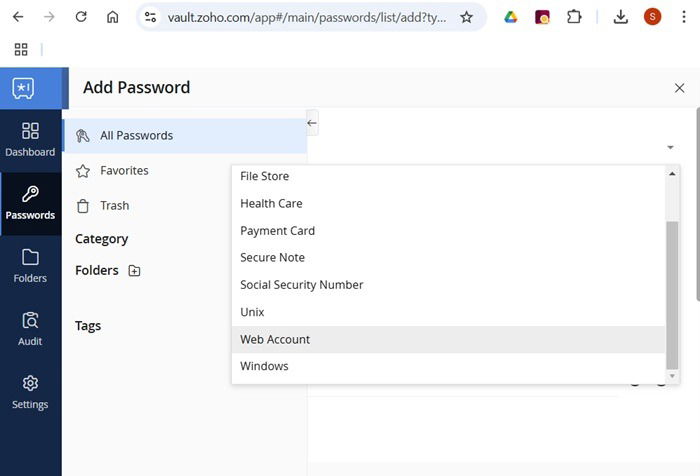

J'utilise Zoho Vault, qui offre un compte gratuit à vie pour un utilisateur. Il sécurise mes mots de passe avec un cryptage AES 256 bits pour des comptes comme Google, Microsoft, des comptes bancaires, etc. J'aime le fait que cela me donne un accès gratuit à toutes les fonctionnalités IAM, comme le délai d'inactivité et l'authentification multifacteur. Avec ses applications et extensions mobiles, mes mots de passe sont en sécurité et cachés sur chaque navigateur et appareil.

Les solutions Entra ID de Microsoft et IAM de Google sont d'autres options fiables pour la protection de l'identité, mais elles ne proposent actuellement pas d'essais gratuits. Il existe de nombreuses solutions IAM premium, telles qu'IdentityForce, que nous avons examinées précédemment. D'après mon expérience passée chez Sophos, une société de sécurité réseau, je recommande vivement ScaleFusion pour ses fonctionnalités étonnantes.

3. Gestion des accès privilégiés (PAM)

Bien que les solutions IAM soient idéales pour les utilisateurs Internet occasionnels, elles ne couvrent pas les besoins de sécurité de ceux qui disposent de niveaux d'accès plus élevés, comme les administrateurs réseau, les PDG ou les propriétaires de sites Web qui contrôlent l'accès des utilisateurs pour tous. Ces comptes sont des cibles privilégiées pour les voleurs de données et les pirates informatiques. Par exemple, la fuite de données du NPD en 2024 a révélé des millions de dossiers personnels.

Les pirates informatiques utilisent souvent des astuces de confiance et des attaques d'ingénierie sociale pour atteindre les utilisateurs qui contrôlent l'accès de tous. Même si vous pensez que personne en dehors de votre organisation ne connaît vos utilisateurs privilégiés, le meilleur moyen de les protéger consiste à utiliser la gestion des accès privilégiés (PAM). C'est comme IAM mais pour les administrateurs et les superutilisateurs.

J'ai trouvé que PAM360 de ManageEngine était une excellente solution PAM. Il dispose d’un coffre-fort de mots de passe centralisé, comme les autres IAM. Mais il offre également des fonctionnalités supplémentaires telles que la propriété et le partage de mots de passe basés sur les rôles, la réinitialisation automatique des mots de passe pour les comptes privilégiés qui expirent pour éviter les fuites, ainsi que la surveillance et l'enregistrement des sessions utilisateur. Vous pouvez accéder à un essai gratuit sur le site Web.

Important: si le fournisseur VPN n'a pas une politique stricte de non-journalisation, comme l'effacement des données d'ExpressVPN au redémarrage du serveur, vos données risquent de fuir.

4. Accès réseau Zero Trust (ZTNA)

La plupart des cyberattaques proviennent d'Internet, mais vous pouvez utiliser Zero Trust Network Access (ZTNA) comme alternative VPN pour réduire la surface d'attaque. Au lieu d'utiliser Internet classique, ZTNA s'appuie sur un réseau privé d'applications interdit aux employés internes et aux utilisateurs externes. Lors des tentatives d’accès, chacun doit vérifier indépendamment son authentification, d’où le terme « zéro confiance ». Plus les informations sont sensibles, plus l'authentification est stricte.

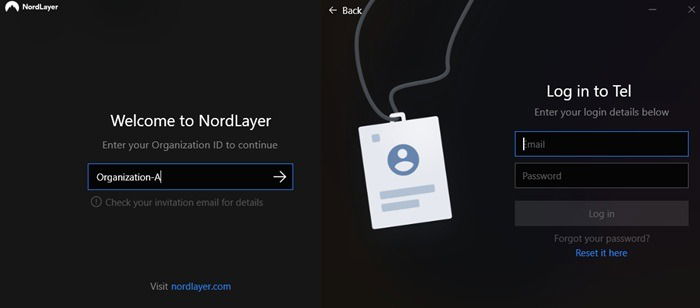

A titre d'exemple, NordVPN propose une solution ZTNA appelée NordLayer. Il fonctionne en permettant uniquement aux utilisateurs autorisés de se connecter via l'application NordLayer à l'aide de l'authentification à deux facteurs, de la biométrie et d'autres protocoles zéro confiance. En tant qu'administrateur réseau, je peux protéger tous les bureaux du monde contre les intrusions. NordLayer s'intègre également aux multiples serveurs VPN de NordVPN pour plus de sécurité. Idéalement, la gestion d’un système Zero Trust ne devrait même pas nécessiter l’intervention d’un administrateur réseau.

Lire aussi: ZTNA est couramment utilisé dans les établissements de santé pour respecter les réglementations telles que HIPAA. Mais les internautes occasionnels peuvent également l’essayer avec des applications comme ZeroNet.

5. Tunneling SSH

Même si un VPN sécurise l’ensemble de votre réseau, il vous suffit parfois de sécuriser une seule application ou un seul port, ou d’exécuter une application distante en toute sécurité. Dans ces cas, vous pouvez utiliser une application de tunneling SSH (Secure Shell) pour transférer les informations de cette application ou de ce port spécifique. L'objectif principal de l'utilisation du tunneling SSH est de protéger l'identité de votre machine distante, car vous ne souhaitez peut-être pas qu'elle soit exposée à Internet.

Si vous débutez dans le tunneling SSH, cela peut sembler techniquement complexe. Vous devrez être familier avec les outils de ligne de commande, dans la plupart des cas. Sous Windows, Linux et Mac, vous pouvez également utiliser des applications conçues à cet effet. Vous aurez principalement besoin de l'hôte local et distant, des numéros de port, des noms d'utilisateur et des mots de passe. Une application utile est le serveur Rebex Buru SFTP, gratuit pour une utilisation non commerciale.

6. Acheminement de l'ail (I2P)

Comme le routage oignon de Tor, le routage ail est une autre méthode décentralisée d'accès aux serveurs distants, principalement utilisée par un groupe de niche au sein du projet Internet invisible (I2P), qui faisait à l'origine partie de Freenet. Contrairement à Tor, qui chiffre un seul flux de données plusieurs fois sur différents serveurs, le routage d'ail regroupe plusieurs flux de données, chacun avec ses propres couches de chiffrement, semblables à une gousse d'ail.

Il n’y a pas d’hôte central comme dans le cas de Tor. Au lieu de cela, une console de routeur I2P vous connecte à différents sites du réseau. Vous pouvez trouver divers liens I2P (appelés « eepsites ») sur ce réseau décentralisé pour un accès plus approfondi.

Bien que ses sites Web deviennent quelque peu obsolètes, le réseau I2P est toujours utilisé par des personnes soucieuses de leur vie privée ou par celles qui souhaitent contourner la censure et la surveillance. Depuis de nombreuses années, j'utilise I2P pour stocker des fichiers privés dans une boîte aux lettres anonyme qui ne peut être ouverte que depuis ce réseau.

7. Solutions DNS intelligentes

Chaque fois que vous accédez à un site Web, votre appareil envoie des requêtes DNS, qui peuvent exposer votre adresse IP lors de votre activité de navigation. Alors que les VPN visent à empêcher les fuites DNS, beaucoup, en particulier ceux gratuits, échouent. Une solution DNS intelligente est une alternative efficace, mais moins connue, au VPN pour contourner les restrictions de géoblocage sur les sites de streaming comme Netflix, et peut parfois réussir là où les VPN échouent.

Dans l'une de ces solutions DNS intelligentes, SmartDNS de KeepSolid, activez-le simplement pour mettre à jour votre DNS vers un emplacement aux États-Unis. Cela vous permet d'accéder à des contenus illimités comme le streaming et les émissions de télévision, quelle que soit votre adresse IP. Il est disponible en essai gratuit.

L’un des avantages majeurs des solutions Smart DNS est leur rapidité, qui dépend uniquement de la configuration actuelle de votre FAI. Cela se produit parce que seules vos requêtes DNS sont modifiées et que le trafic de données ne rebondit pas sur plusieurs serveurs, ce qui garantit cohérence et rapidité.

8. Navigateurs axés sur la confidentialité

Il s’agit d’une solution simple et sans fioritures que nous avons gardée pour la fin. Au lieu de gérer des logiciels et des configurations complexes, ou de payer pour un service VPN, vous pouvez télécharger un navigateur axé sur la confidentialité. Ils sont souvent dotés de fonctionnalités centrées sur la confidentialité qui peuvent parfois offrir un meilleur anonymat que les VPN. Certaines des meilleures options incluent Brave, Epic, Vivaldi et Opera, chacune offrant des fonctionnalités de confidentialité uniques.

Par exemple, le navigateur Brave dispose d'une fonctionnalité appelée Fingerprint Randomization, qui empêche les sites Web d'identifier et de suivre votre activité de navigation. Même de nombreux VPN avancés ont du mal à résoudre ce problème, car leur cryptage n'est pas toujours suffisant. Pendant ce temps, le navigateur Epic utilise des proxys cryptés qui offrent une expérience de type VPN et fonctionnent même sur certains sites de streaming. Comme vous bénéficiez de ces avantages gratuitement, cela en fait les alternatives les meilleures et les plus viables au VPN.

Vous pouvez également utiliser des proxys anonymes normaux comme alternative au VPN, mais leur sécurité est généralement plus faible. Cependant, si vous ne souhaitez pas laisser de trace et effectuer une navigation rapide et anonyme, certains de ces proxys peuvent être utilisés occasionnellement.