Table des matières

Des centaines d’extensions de navigateur pour Chrome, Firefox et Edge ont adopté une nouvelle tactique de monétisation: exploiter les ressources de votre PC pour gratter le Web. Bien qu’il ne soit pas strictement malveillant – et fonctionne souvent avec votre consentement indirect – cette pratique est toujours assez incertaine. Si vous préférez ne pas faire enrôler votre PC dans des schémas de création de données, voici comment repérer ces extensions et les supprimer pour de bon.

Pourquoi les extensions du navigateur utilisent votre PC pour gratter le Web

Les grandes entreprises dépendent fortement des données accessibles au public pour les décisions basées sur les données et alimenter les initiatives de l’IA. Cependant, l’utilisation de bots pour le crampon Web n’est pas la meilleure solution, car la plupart des sites Web bloquent les tentatives de masse de masse. C’est pourquoi de nouvelles méthodes de crampons Web sont de temps en temps, comme le grattage Web d’IA ou cette nouvelle technique de grattage Web basée sur des extensions de navigateur.

Ces extensions ajoutent des iframes cachés qui ouvrent des sites Web ciblés cachés à la vue des utilisateurs pour les éliminer les données. De cette façon, les sites Web sont ouverts comme l’utilisateur l’ouvre, donc ils évitent de nombreux systèmes de détection de bot en place. Les données recueillies sont ensuite vendues aux sociétés d’IA et aux sociétés d’analyse avides de données à but lucratif.

Bien que ces extensions ne volent pas vos données personnelles, elles utilisent toujours votre bande passante réseau et vos ressources PC pour ouvrir des pages Web pour le grattage. En outre, ils suppriment également temporairement les en-têtes de sécurité qui peuvent rendre votre navigateur sensible aux scripts et à la jackage croisés.

Les méthodes ci-dessous peuvent vous aider à détecter de telles extensions pour les éviter.

Recherchez le consentement pour utiliser la bande passante

Alors que de nombreuses extensions ont essayé de le faire furtivement, elles ont déjà été supprimées. Par conséquent, beaucoup demanderont le consentement – généralement trompeusement – pour se conformer. Dans la plupart des cas, ils demanderont à utiliser votre bande passante inactive pour «soutenir» le développeur sans dire explicitement comment la bande passante sera utilisée. Certains pourraient simplement demander: «Soutenez le développeur gratuitement» pour activer le grattage Web.

Il y en a aussi qui vous permettent de donner votre bande passante gratuite en échange de quelque chose de bien. Par exemple, l’extension de la forêt inactive utilise la même technologie pour vous permettre de planter gratuitement des arbres. Si vous trouvez un tel consentement dans la description de l’extension ou après l’avoir installé, il est préférable de rester à l’écart.

Utilisez l’outil d’évaluation des risques spin-ai

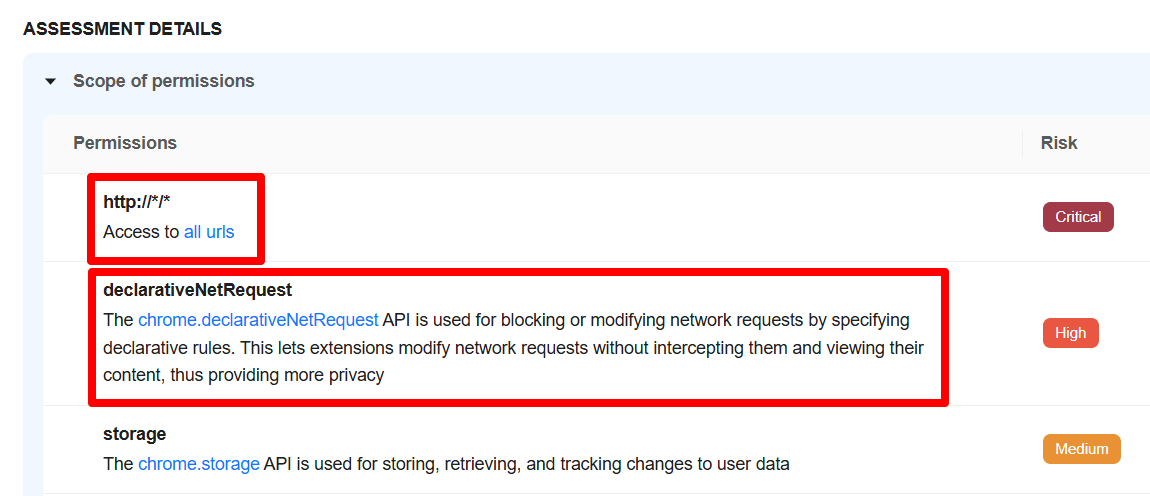

L’outil d’évaluation des risques Spin-AI vous permet de rechercher votre extension Chrome ou Firefox préférée pour savoir à quel point c’est risqué. Il utilise de nombreux facteurs pour conclure à quel point il peut être risqué; Nous voulons nous concentrer sur les autorisations risquées pour ces extensions de crampons Web. Cependant, il n’examine pas toutes les extensions, il y a donc une chance qu’il n’ait pas vérifié votre extension spécifique, surtout si c’est nouveau.

Avant d’installer une extension, recherchez son nom sur l’outil d’évaluation des risques Spin-AI. Il montrera toutes les extensions connexes ainsi qu’un score de leur risque. Si vous trouvez votre extension, cliquez dessus pour en savoir plus. Sous Autorisation Section, vous devez rechercher les deux autorisations « Toutes les URL » et «DecarativeNetRequest» car ils sont indispensables pour de telles extensions pour fonctionner.

Normalement, ces deux autorisations ensemble ne sont pas nécessaires par la plupart des extensions pour fonctionner. La plupart du temps, les extensions de sécurité et de confidentialité les utilisent ensemble, comme les anti-trackers, les bloqueurs d’annonces et les extensions VPN / proxy. Si une extension veut ces deux autorisations, bien qu’elles n’aient pas à modifier directement le trafic réseau ou à accéder aux données sur tous les sites Web, ils en ont probablement besoin pour le refroidissement du Web.

Outre les autorisations, l’outil d’évaluation des risques Spin.ai donnera également beaucoup d’informations sur l’extension et son développeur pour décider s’il est sûr ou non.

Utilisation des ressources de fond des extensions sur les extensions

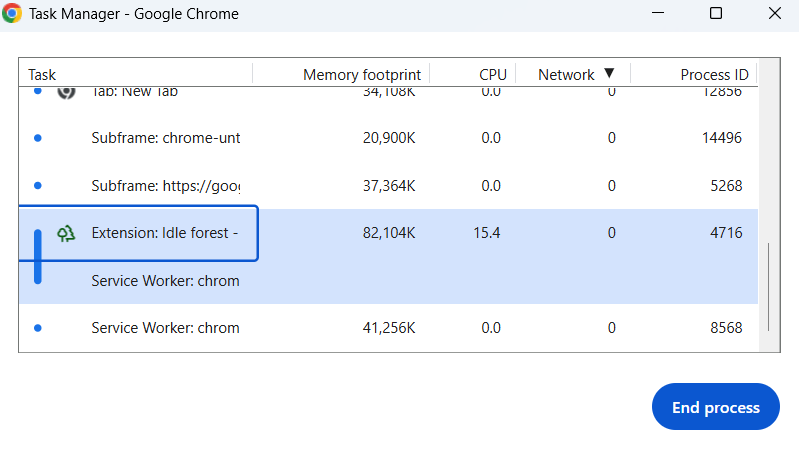

Lorsque l’extension exécute un travail de crampons Web en arrière-plan, il consommera certaines ressources CPU / mémoire et la bande passante réseau. Si vous trouvez une extension suspecte, vous pouvez utiliser le gestionnaire de tâches du navigateur pour voir s’il utilise des ressources même lorsqu’elle n’est pas active.

Dans les navigateurs à base de chrome et de chrome, appuyez sur le Changement + Échap Clés pour ouvrir le gestionnaire de tâches. Sur Firefox, Type about:processes dans la barre d’adresse pour accéder aux processus d’arrière-plan. Lorsque vous n’utilisez pas activement l’extension et qu’il apparaît toujours ici, cela signifie qu’il exécute des processus d’arrière-plan. Pour confirmer en outre s’il est en train de gratter le Web, voir si les ressources CPU et réseau sont utilisées.

Certaines de ces extensions peuvent ne pas commencer immédiatement à gratter le Web ou le faire uniquement lorsque le PC est inactif, vous devrez donc peut-être vérifier les processus plusieurs fois pour les attraper.

En dehors de ces méthodes, vous pouvez également suivre votre connexion réseau pour voir si des connexions inattendues sont établies. À l’aide d’un logiciel de pare-feu, vous pouvez à la fois suivre les connexions et les bloquer.