Table des matières

Les utilisateurs de Windows devraient être en alerte élevée pour le Trojan à distance Remcos (rat). Ce malware déploie une charge utile incroyablement furtive via le phishing, sans téléchargement requis. Un clic sans attention sur un lien zip malveillant, et le rat entre en action, exécutant des applications HTML via PowerShell. À partir de là, il peut capturer des captures d’écran, enregistrer des frappes de touches et prendre le contrôle total de votre système.

Voici comment protéger votre PowerShell de Remcos Rat et de toute autre attaque sans fil.

Comment Remcos Rat détourne PowerShell pour prendre le contrôle de votre système

La société de sécurité Qualine a révélé la simplicité de l’attaque Remcos Rat. Les victimes reçoivent un zip contenant un fichier LNK trompeur, un raccourci Windows déguisé en document réel. En mai 2025, les attaquants utilisent des e-mails de phishing sur le thème de l’impôt, mais les variantes futures pourraient utiliser tout ce qui vous incite à cliquer sur des liens.

Une fois que vous avez ouvert le fichier LNK, il active une application Windows appelée mshta.exe (hôte d’application Microsoft HTML). Ensuite, un script PowerShell, tel que «24.ps1» lance un chargeur shellcode pour exécuter la charge utile de rat Remcos en temps réel. L’attaque ne stocke aucun fichier sur le disque mais fonctionne entièrement en mémoire.

En outre, Microsoft Defender Antivirus n’est pas en mesure d’entrer dans l’action tandis que les attaquants créent une connexion TLS distante. Ils sont actuellement liés à un serveur de commandes appelé «Readyrestaurants Dot Com». Il est signalé comme «non sécurisé» par Google Chrome. Mais cela pourrait changer à l’avenir.

Important: Windows PowerShell est devenu un outil préféré pour les cybercriminels afin d’effectuer des attaques furtives qui ne sont pas détectées. Le mois dernier, nous l’avons vu avec les logiciels malveillants de Neptune Rat, qui avaient besoin de vous pour télécharger un fichier en premier.

Empêcher Remcos Rat de s’exécuter dans PowerShell

Tout d’abord, lancez PowerShell en mode administrateur. Après cela, vérifiez s’il est en mode sans restriction ou restreint.

Get-ExecutionPolicySi votre appareil est défini sur restreint (ce qui est généralement la valeur par défaut), passez à l’étape suivante. Sinon, passez d’abord du retour sans restriction à restreint. Faire un clic UN Quand il vous demande de confirmer ce changement.

Set-ExecutionPolicy Restricted

Après la mise en œuvre du changement ci-dessus, suivez les recommandations de Qualy et définissez PowerShell pour contraindre le mode langue. Il bloque l’accès aux méthodes .NET sensibles et aux objets COM, que le rat remcos et les logiciels malveillants similaires exploitent souvent.

$ExecutionContext.SessionState.LanguageMode = "ConstrainedLanguage"Pour un meilleur effet, assurez-vous que ce paramètre s’applique à tous les utilisateurs, y compris les utilisateurs non-trajets, même si vous êtes le seul à utiliser le PC.

Set-ExecutionPolicy -Scope LocalMachine -ExecutionPolicy Restricted -Force

Qualys recommande également de bloquer les arguments suspects de la ligne de commande PowerShell. Cela empêche les scripts cachés précurseurs, comme le fichier HTA dans les attaques de rats Remcos, de s’exécuter dans la fenêtre PowerShell de l’utilisateur.

Étant donné que Remcos Rat exploite PowerShell Shellcode, il existe un moyen de repérer ces commandes. À moins qu’il ne soit déjà disponible sur votre PC, vous devrez peut-être créer manuellement un chemin de registre manquant pour «PowerShell» et «ScriptBlocklogging».

New-Item -Path "HKLM:SOFTWAREPoliciesMicrosoftWindowsPowerShell" -Force

New-Item -Path "HKLM:SOFTWAREPoliciesMicrosoftWindowsPowerShellScriptBlockLogging" -Force

Set-ItemProperty -Path "HKLM:SOFTWAREPoliciesMicrosoftWindowsPowerShellScriptBlockLogging" -Name "EnableScriptBlockLogging" -Value 1

Maintenant, activez la commande «scriptblocklogging» et définissez sa valeur sur 1. Cela empêche le rat Remcos et d’autres logiciels malveillants d’exécuter des chargeurs de shellcode dans PowerShell.

Set-ItemProperty -Path "HKLM:SOFTWAREPoliciesMicrosoftWindowsPowerShellScriptBlockLogging" -Name "EnableScriptBlockLogging" -Value 1

Il existe une autre commande connexe pour bloquer les arguments de ligne de commande suspects à l’aide de scripts cachés.

New-Item -Path "HKLM:SOFTWAREPoliciesMicrosoftWindowsPowerShell" -Name "CommandLineFiltering" -Force

Set-ItemProperty -Path "HKLM:SOFTWAREPoliciesMicrosoftWindowsPowerShellCommandLineFiltering" -Name "EnableCommandLineFiltering" -Value 1

Note: Certains sites Web suggèrent de désactiver PowerShell pour les utilisateurs non-trajets. Nous n’irons pas à cet extrême parce que l’utilisation d’un compte Windows non à l’admin présente de nombreux avantages. D’une part, il vous protège des cyber-menaces qui volent des informations d’identification de connexion, telles que NT LAN Manager (NTLM).

Désactiver mshta.exe pour empêcher Remcos Rat d’exécuter

Remcos Rat utilise une application système commune sur votre PC Windows appelé «mshta.exe». Il est situé dans «C: Windows System32».

De nos jours, la désactivation de mshta.exe est parfaitement bien. Il est très rarement utilisé, sauf dans les applications héritées telles que Internet Explorer ou les fichiers de macro Office. À partir de la version 24h2 de Windows 11, il a été complètement obsolète.

Étant donné que Mshta.exe exploite des fichiers d’application HTML (HTA), il est utilisé pour exécuter VBScript ou JavaScript en dehors des navigateurs avec des privilèges système complets.

Dans Windows 11 Pro, tapez gpedit.msc dans la commande RUN pour aller à l’éditeur de stratégie de groupe local. Suivre ce chemin: Configuration de l’ordinateur -> Paramètres Windows -> Paramètres de sécurité -> Politiques de restriction logicielle.

Si aucune politique n’existe, cliquez avec le bouton droit pour créer une nouvelle politique de sécurité en sélectionnant Nouvelles politiques de restriction logicielle. Une fois qu’il est créé, sous Règles supplémentairescliquez avec le bouton droit et sélectionnez Règle de la nouvelle voie.

Renommer ce chemin vers C:WindowsSystem32mshta.exe. Définir le niveau de sécurité sur Interdit et cliquer Appliquer -> D’ACCORD.

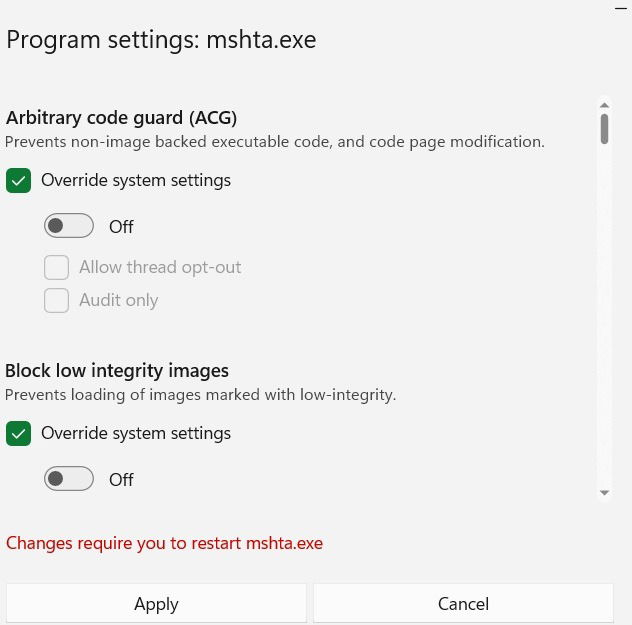

Sur Windows 11/10 Home Devices, qui manquent d’éditeur de stratégie de groupe, il y a un autre moyen. Lancez Windows Security et allez à Contrôle des applications et du navigateur -> Protection d’exploitation -> Exploiter les paramètres de protection -> Paramètres du programme. Ici, cliquez Ajouter un programme pour personnaliser.

Ce qui précède affichera deux options. Faire un clic Choisissez un chemin de fichier exact. Il ouvrira votre fenêtre d’explorateur de fichiers. Accédez à l’emplacement du fichier mshta.exe et il s’ouvrira dans une autre fenêtre contextuelle.

Maintenant, il vous suffit de faire basculer toutes les politiques mshta.exe qui remplacent les précautions du système. Si celles-ci ont déjà été activées, vous n’avez rien à faire.

En rapport: Résolvez le problème si Windows Security ne fonctionne pas sur votre appareil.

Autres méthodes pour empêcher les exploits à distance dans PowerShell

Voici quelques autres choses que vous pouvez faire pour empêcher Remcos Rat et d’autres exploits à distance de s’exécuter dans PowerShell.

- Investissez dans le logiciel Windows Endpoint Protection, tel que Microsoft Defender, qui est un produit différent de Windows Security.

- Mettez à jour et corrigez régulièrement vos systèmes. La migration vers la version 24h2 dans Windows 11 fournira des correctifs en temps opportun à ces dernières menaces.

- Implémentez le filtrage des e-mails et la protection de phishing sur vos e-mails de navigateur Web utilisés sur les appareils Windows.