Table des matières

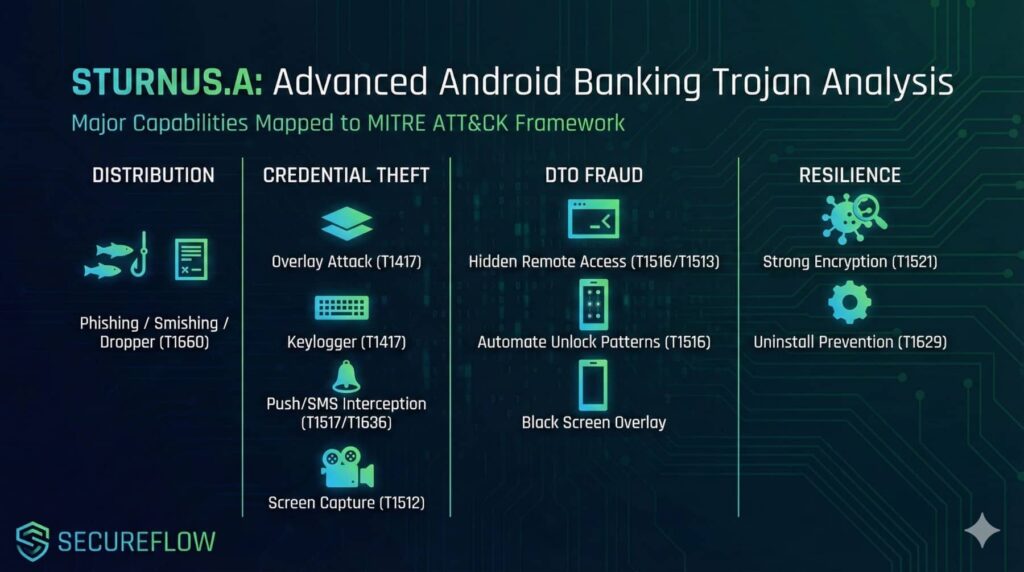

Un nouveau cheval de Troie bancaire inquiète les experts en cybersécurité. Baptisé Sturnus, ce malware Android combine espionnage des conversations chiffrées et vol d’identifiants bancaires avec une sophistication rarement vue. Découvert par MTI Security et analysé par ThreatFabric, il exploite les services d’accessibilité Android pour prendre le contrôle total de votre smartphone. Les infections se concentrent actuellement en Europe du Sud et centrale, mais ses capacités laissent craindre une expansion mondiale. Voici comment Sturnus fonctionne et comment vous en protéger.

Un trojan qui voit tout sur votre écran

Exploitation des services d’accessibilité

Sturnus détourne les services d’accessibilité Android, initialement conçus pour aider les personnes malvoyantes. Ces permissions lui donnent un accès complet à tout ce qui s’affiche sur votre écran.

Capacités d’espionnage :

- Lecture de tout le contenu affiché à l’écran

- Inventaire complet des applications installées

- Suivi des conversations SMS en temps réel

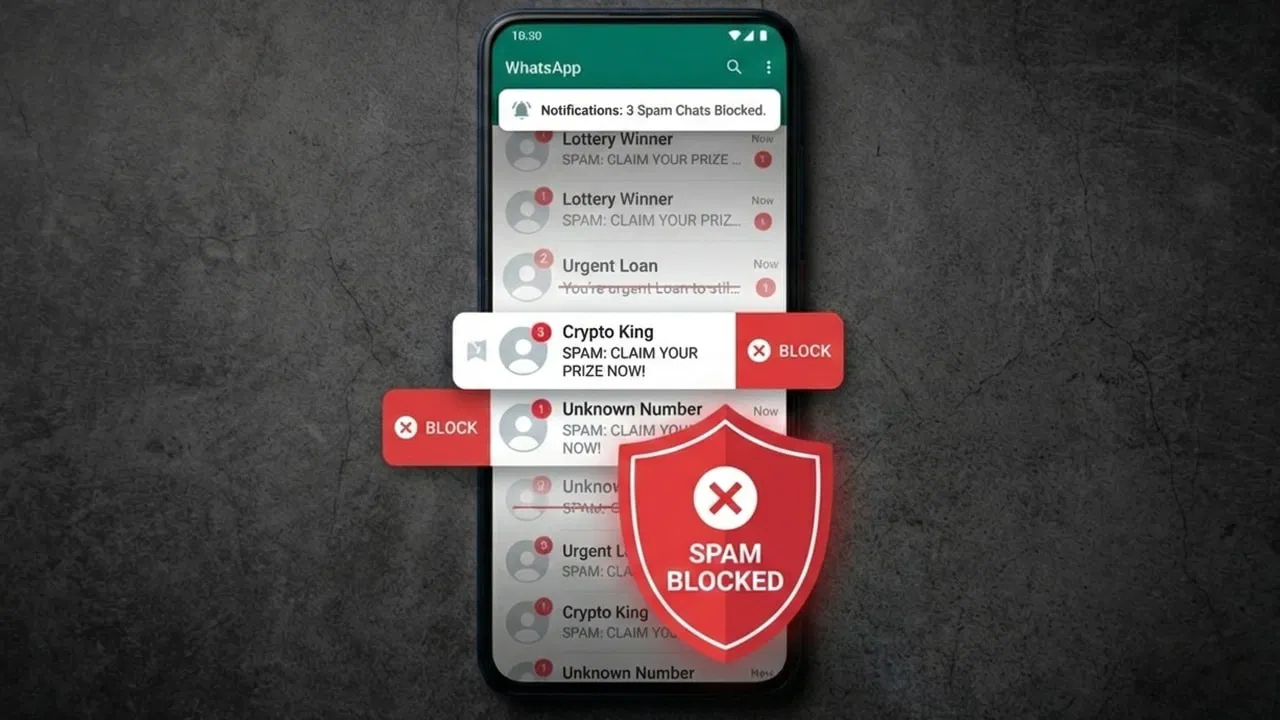

- Espionnage de WhatsApp, Telegram et Signal

- Accès aux interfaces bancaires

- Capture de toutes vos interactions

Le chiffrement devient inutile

Le point le plus inquiétant : le chiffrement de bout en bout ne protège plus. Sturnus ne cherche pas à casser le chiffrement, il lit simplement les messages une fois déchiffrés et affichés sur votre écran. Que vous utilisiez Signal, WhatsApp ou Telegram, le trojan capture vos conversations en clair.

Vol d’identifiants bancaires par phishing intégré

Fausses interfaces bancaires

Sturnus stocke des gabarits HTML reproduisant à l’identique l’apparence de plusieurs applications bancaires européennes. Dès que vous ouvrez votre app bancaire légitime, le trojan détecte l’action et superpose sa fausse interface.

Le scénario d’attaque :

- Vous ouvrez votre application bancaire

- Sturnus détecte l’app et active le bon gabarit HTML

- Une fausse page de connexion s’affiche

- Vous saisissez vos identifiants

- Les données sont exfiltrées vers un serveur malveillant

- Vous êtes redirigé vers la vraie app

Impossible de faire la différence : l’interface est parfaite, le timing impeccable.

Interactions automatisées

Grâce aux services d’accessibilité, Sturnus comprend la structure de chaque écran et peut interagir avec ses éléments comme un humain :

- Faire défiler un contenu

- Remplir un champ de formulaire

- Appuyer sur un bouton

- Valider une autorisation

Le trojan peut ainsi mener des opérations financières frauduleuses à votre insu, pendant que vous utilisez normalement votre téléphone.

Protection maximale contre la suppression

Privilèges administrateur

Sturnus s’octroie automatiquement les privilèges administrateur de l’appareil. Cette élévation de droits lui permet de :

- Bloquer toute tentative de désinstallation

- Vous éjecter des menus de paramètres sensibles

- Résister aux suppressions via ADB (Android Debug Bridge)

- Se protéger contre les antivirus

Tant qu’il conserve ce niveau d’accès, impossible de le supprimer proprement.

Trafic réseau brouillé

Le trojan utilise un mix chaotique de techniques de chiffrement pour compliquer l’analyse :

- Blocs AES pour certaines données

- Échanges RSA pour d’autres

- Données en clair volontairement mélangées

Cette stratégie vise à déjouer les systèmes de détection automatisés qui s’appuient sur des schémas de communication fixes.

Distribution et cibles actuelles

Absent du Play Store

Bonne nouvelle : Sturnus n’est pas présent sur le Google Play Store. Sa distribution se fait via :

- Fichiers APK transmis par messagerie

- Sites web compromis proposant de fausses apps

- Campagnes de phishing ciblées

Les échantillons restent rares, les attaques intermittentes, suggérant une phase de test avant un déploiement massif.

Concentration européenne

Les premières infections se concentrent en Europe du Sud (Italie, Espagne, Portugal) et Europe centrale (Allemagne, Autriche). Les gabarits HTML bancaires ciblent spécifiquement des banques de ces régions.

Cette géolocalisation limitée indique probablement une phase d’ajustement avant une expansion mondiale.

Comment vous protéger efficacement

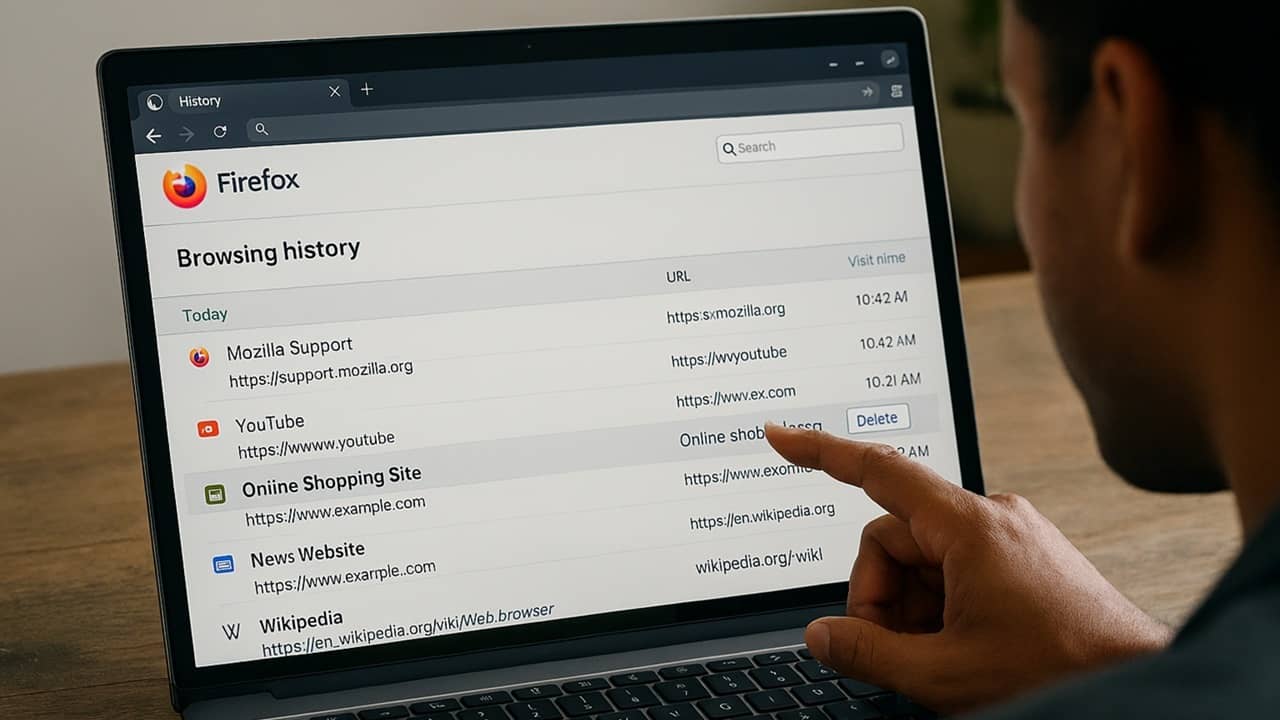

N’installez jamais d’APK suspects

Règle d’or : Téléchargez uniquement depuis le Google Play Store officiel. Si vous devez absolument installer un APK :

- Uploadez-le d’abord sur VirusTotal.com

- Attendez l’analyse complète

- N’installez que si tous les antivirus sont au vert

Activez Google Play Protect

Play Protect bloque déjà les variantes connues de Sturnus. Vérifiez son activation :

- Ouvrez le Play Store

- Appuyez sur votre profil

- Play Protect > Paramètres

- Activez « Analyser les apps avec Play Protect »

Limitez les services d’accessibilité

Vérifiez quelles applications ont accès aux services d’accessibilité :

- Paramètres > Accessibilité

- Désactivez tout sauf :

- Outils d’assistance légitimes

- Lecteurs d’écran (TalkBack)

- Gestionnaires de mots de passe reconnus

Surveillez les autorisations

Passez régulièrement en revue les autorisations accordées :

- N’accordez les privilèges administrateur qu’aux antivirus légitimes

- Vérifiez l’identité des éditeurs d’applications

- Révoquez les autorisations inutilisées

Maintenez votre système à jour

Les mises à jour de sécurité Android corrigent les failles exploitées par Sturnus. Installez-les dès leur disponibilité.