Table des matières

La plus grande faiblesse des attaques de phishing est qu’elles ne peuvent pas utiliser l’URL du véritable site Web. Cependant, une attaque par navigateur dans le navigateur (BitB) peut intelligemment contourner cette faiblesse, ce qui en fait l’une des attaques de phishing les plus dangereuses. Apprenons comment fonctionne cette attaque et ce que vous pouvez faire pour rester en sécurité.

Qu’est-ce qu’une attaque de navigateur dans le navigateur

Comme son nom l’indique, une attaque de navigateur dans le navigateur crée une autre fausse fenêtre de navigateur dans une fenêtre normale. La fausse fenêtre utilise HTML/CSS pour créer une fausse barre d’adresse, des éléments de fenêtre et tous les boutons nécessaires. La fausse barre d’adresse peut afficher l’URL exacte (comme comptes.google.com), gagner la confiance de l’utilisateur. Si vous vous connectez via cette page, vos informations d’identification sont compromises.

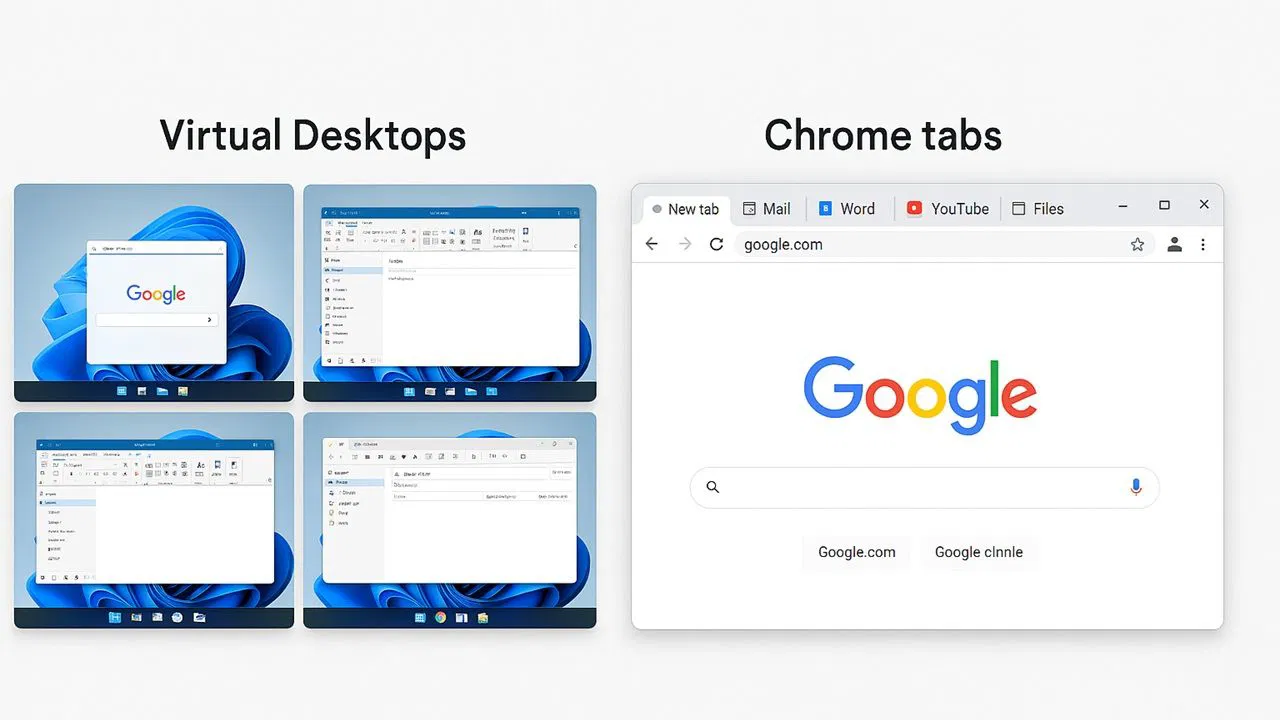

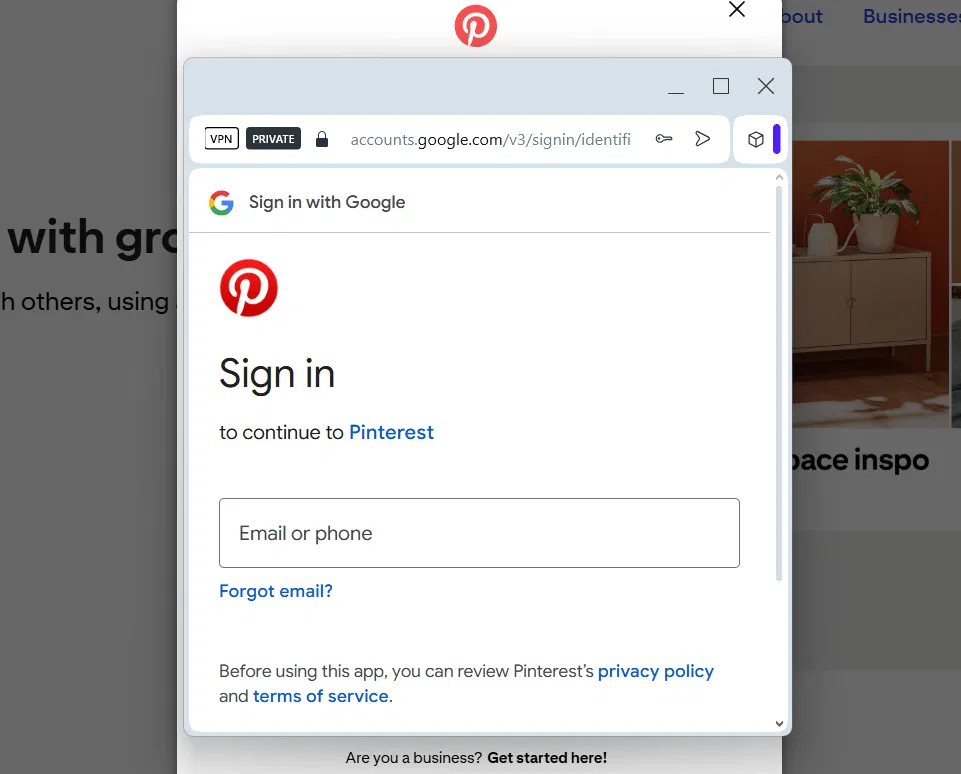

Cette attaque est principalement utilisée pour intercepter les tentatives de connexion de tiers sur les réseaux sociaux, en particulier la méthode pop-up. La fenêtre enfant contextuelle est plus facile à simuler et la page malveillante n’a pas besoin de s’éloigner du focus. Cependant, il peut également être utilisé pour simuler un navigateur complet, en ouvrant la fenêtre en mode plein écran avec de faux éléments de navigateur.

Bien que cette attaque soit à l’origine une preuve de concept, elle a été rapidement récupérée par des pirates informatiques et utilisée à grande échelle, ciblant notamment les joueurs via Steam. Récemment, il est devenu partie intégrante d’un kit de phishing en tant que service (Phaas) populaire, Sneaky2FA. Cela signifie que les attaques BitB deviendront beaucoup plus courantes maintenant que n’importe qui peut facilement les acheter et les déployer.

Même s’il est difficile de le détecter d’un seul coup d’œil, il existe néanmoins quelques moyens de s’en protéger. Suivez les méthodes ci-dessous pour vous assurer de ne pas tomber dans le piège d’une attaque BitB.

Signes courants d’une attaque BitB

Même si la fausse fenêtre du navigateur peut être très convaincante, il y a quand même quelques signes auxquels vous pouvez prêter attention :

- La fenêtre de connexion s’ouvre immédiatement dès que vous cliquez. Une véritable fenêtre de connexion met un certain temps à s’ouvrir complètement.

- Une véritable fenêtre secondaire comporte des animations d’ouverture (sauf si les effets visuels sont désactivés) qui manqueront à une attaque BitB.

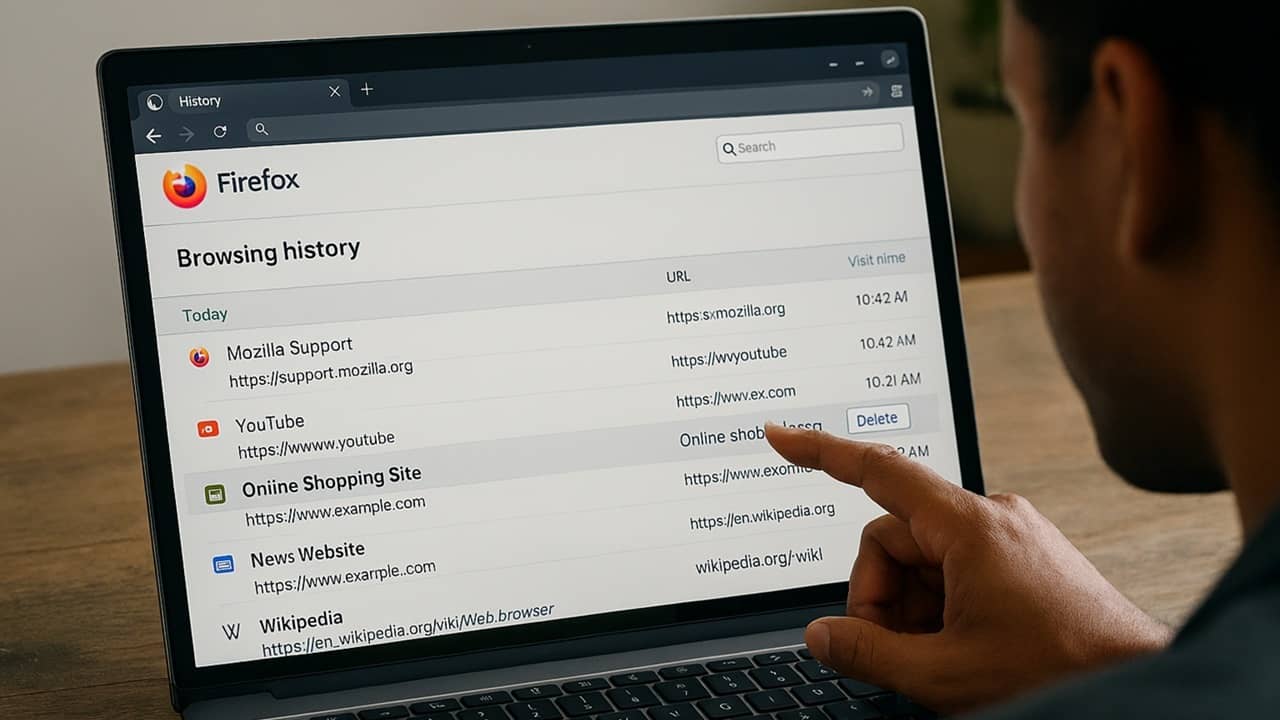

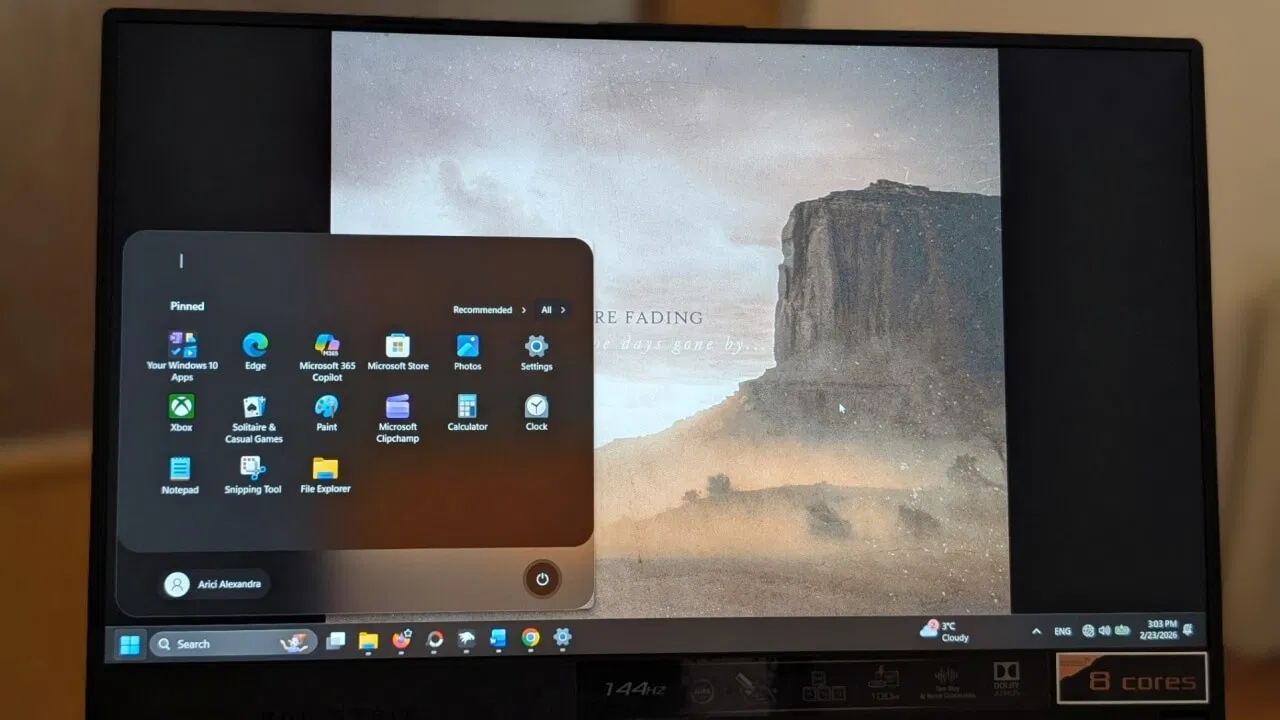

- Sous Windows, une véritable fenêtre secondaire changera l’icône du navigateur dans la barre des tâches en visuels empilés. Une attaque BitB ne créera pas de véritable fenêtre secondaire.

- La fausse fenêtre ne peut pas avoir d’ombre, contrairement à la vraie. L’ombre donne l’impression que la fenêtre est au-dessus de l’écran, ce qui se distingue lorsqu’elle est absente.

Outre ces signes, une attaque BitB moins sophistiquée peut également comporter des éléments de fenêtre, des polices ou des boutons incorrects.

Interagir avec les éléments de la fenêtre

L’attaque BitB dépend fortement de la confiance de l’utilisateur dans ce qu’il voit en un coup d’œil et de la fourniture d’informations d’identification. Il est en fait très simple de détecter une attaque BitB si l’utilisateur interagit avec les éléments. Si vous avez des doutes, vous pouvez interagir des manières suivantes pour confirmer :

- Cliquez sur la fenêtre et essayez de la faire glisser hors de la fenêtre du navigateur. Une fausse fenêtre ne pourra pas bouger.

- Cliquer sur la barre d’adresse ne vous permettra pas de saisir du texte. Un clic droit n’ouvrira pas non plus le menu contextuel spécial de la barre d’adresse.

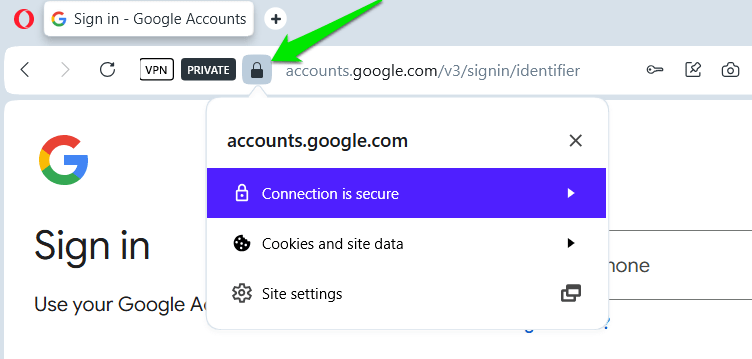

- Vous pouvez cliquer sur l’icône du cadenas pour voir si elle révèle plus de détails. Une fausse fenêtre de navigateur n’affichera rien.

- Si vous cliquez sur la fenêtre d’origine, le focus devrait passer à celle-ci à partir de la fenêtre contextuelle. Si l’accent ne change pas, c’est faux.

Évitez la méthode de connexion contextuelle

La méthode de connexion contextuelle est une méthode obsolète ; il s’appuie souvent sur des cookies tiers (maintenant progressivement supprimés) et il est vulnérable aux attaques BitB et man-in-the-middle. Les entreprises sont désormais passées à la méthode de redirection, qui est beaucoup plus sécurisée. Cependant, la méthode pop-up est toujours utilisée par les sites Web qui ne souhaitent pas que les utilisateurs actualisent la page actuelle, comme Pinterest.

Pour éviter les problèmes de confidentialité et de sécurité associés à la méthode pop-up, il est préférable de ne pas utiliser l’option de connexion tierce sur un site Web qui utilise la méthode pop-up. Sinon, étudiez au moins complètement la fenêtre contextuelle avant de continuer.

Utiliser la fonction de remplissage automatique pour les détails de connexion

La fonction de remplissage automatique des navigateurs ou des gestionnaires de mots de passe est non seulement pratique mais aussi plus sécurisée. La fonction de remplissage automatique ne fonctionne que sur la page de connexion officielle d’un site Web, elle évite donc automatiquement la plupart des types de tentatives de phishing, y compris BitB.

Pour une meilleure sécurité, vous devez utiliser un gestionnaire de mots de passe dédié pour remplir automatiquement les mots de passe, comme KeePass. Vous pouvez également utiliser la fonction de saisie automatique intégrée au navigateur si vous le souhaitez, mais elle est un peu moins sécurisée pour le stockage des mots de passe.

Utiliser des méthodes d’authentification résistantes au phishing

L’utilisation de l’authentification à deux facteurs est un moyen de dissuasion puissant contre toutes les attaques de phishing, mais les attaques de phishing sophistiquées comme BitB peuvent également tromper certaines méthodes 2FA. Par exemple, les méthodes 2FA basées sur OTP peuvent être interceptées par BitB pour vous connecter rapidement lorsque vous saisissez des informations.

Vous devez utiliser une méthode 2FA comme les clés de sécurité matérielles ou utiliser une connexion sans mot de passe à l’aide d’un mot de passe. Même les méthodes 2FA basées sur des invites résistent aux attaques de phishing comme BitB.

Bien qu’une fausse fenêtre de connexion secondaire soit une tactique d’attaque BitB courante, elle peut également être utilisée pour prendre entièrement le contrôle de l’écran de l’utilisateur, à la manière d’une attaque de scareware. Cliquez donc toujours sur la barre d’adresse pour confirmer chaque fois que vous êtes redirigé pour saisir des détails n’importe où.